Hva er avtalen med Android's vedvarende nettverk? Kan overvåkes? Advarsel?

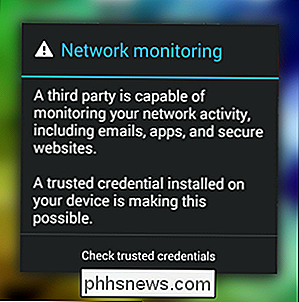

Utgivelsen av Android 4.4 KitKat ga et bredt utvalg av forbedringer, inkludert forbedret sikkerhet. Sikkerheten kan være strammere, men meldingene kan fortsatt være litt kryptiske. Hva er den vedvarende "Network Monitored" -varselen, betyr at du burde være bekymret, og hva kan du gjøre for å bli kvitt den?

Kjære How-To Geek,

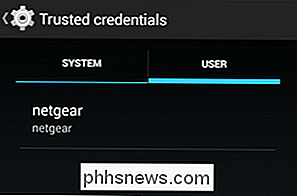

Jeg har nylig kjøpt en ny Android-telefon, og det har vært denne nye advarselsmeldingen som er litt freaking meg ut litt. Det kom aldri opp på min gamle Android-telefon, og nå kommer den opp noen dager eller når jeg starter telefonen på nytt. Meldingen som blinker i statuslinjen og vises deretter i varslingsmenyen, er "Nettverket kan overvåkes", og hvis jeg klikker på varselsgenveien i varslingsmenyen, tar det meg til en systemmeny merket "Tillitsfull legitimasjon, "Med to faner. En er merket "system" og en er merket "bruker". Det er tonnevis av elementer som er oppført på "system" -fanen og bare en i "bruker" -fanen. Hva er rart, det ene elementet som er oppført på brukerfanen, ser ut som et ruterenavn "netgear."

Jeg har ingen anelse om hvordan noen av disse tingene er, eller hvorfor Android forteller meg at mitt nettverk kan overvåkes. Skal jeg være så freaked ut av denne meldingen som jeg er, og hva kan jeg gjøre for å få det til å gå bort? Jeg har vedlagt noen skjermbilder i tilfelle jeg har gjort en dårlig jobb som beskriver problemet.

Med vennlig hilsen,

Paranoid Android

Denne typen situasjon er nøyaktig hvorfor vi ikke var spesielt glad i implementeringen av legitimasjon håndtering i Android 4.4. Googles hjerte var på rett sted, men måten oppdateringen håndterte den (og advarte brukeren) er i beste fall i beste fall og foruroligende (til uinitiert sluttbruker) i verste fall. La oss se på hva advarselsmeldingen er, og hva du kan gjøre med det.

Advarselskilden

Først, la oss forklare hvorfor du får denne feilmeldingen siden Android gir ved siden av null nyttig tilbakemelding i denne forbindelse. Telefonen opprettholder en liste over sikkerhetssertifikater som er pålitelige og brukerstøttede. Den lange listen over oppføringer under "system" du fant i "Trusted credentials" -menyen er egentlig bare en stor gammel hvit liste over godkjente sikkerhetssertifikatutstedere som Google pre-seeded din Android-telefon med. I hovedsak sier telefonen: "Oh, ok, disse menneskene er troverdige, så vi kan stole på sikkerhetssertifikater utstedt av dem."

Når et sikkerhetssertifikat er lagt til i telefonen din (enten manuelt av deg, ondsinnet av en annen bruker eller automatisk av en tjeneste eller et nettsted du bruker), og det er ikke utstedt av en av disse forhåndsgodkjente utstedere, kommer Android-sikkerhetsfunksjonen til å fungere med advarselen "Nettverk kan overvåkes." Teknisk sett er det En nøyaktig advarsel: Hvis et skadelig / kompromittert sikkerhetssertifikat er installert på enheten, er det mulig at trafikk fra enheten din kan overvåkes under visse omstendigheter. Det er også mulig for en bedrift eller hotspot-leverandør å bruke selvutstedte sertifikater på egen maskinvare til dette formålet (selv om de vanligvis er mer gunstige).

Dessverre er utstedt advarsel unødvendig skummelt, og det er uklart: hvis du vet ikke hva avtalen med klarerte legitimasjon og sikkerhetssertifikater er da varslingen kan like godt være i binær.

Et sertifikat trenger ikke engang å være virkelig ondsinnet for å utløse advarslene, men det må bare være utstedt / signert av en autoritet som ikke er oppført på listen over klarerte "system". Dette betyr at hvis du signerte ditt eget sertifikat til en viss bruk (for eksempel å sette opp en sikker tilkobling til din hjemmeserver), vil Android klage over det. Det betyr også at hvis firmaet selv skilt ut sine sertifikater for eget bruk og ikke betaler for et offisielt signert sertifikat, vil du også få en advarsel.

Endelig, og vi er ganske sikre på dette nøyaktig hva skjedde i ditt tilfelle, hvis du kobler til et sikkert Wi-Fi-nettverk som bruker et sikkerhetssertifikat fra en utsteder som ikke er på den klarerte listen i telefonen, får du feilen. Teknisk sett, som vi nevnte ovenfor, kunne selskapet bruke det selvsignerte sertifikatet for ondsinnede formål, men praktisk talt mesteparten av tiden du kjører inn i dette problemet, vil det føre til at 1) selskapet ikke vil betale gebyrene for en offentlig sertifikat de bruker til private formål og 2) de vil ha full kontroll over sertifikatopprettelsen og signeringsprosessen.

Hvis du vil lese mer om den tekniske siden av advarselen (så vel som hvor opprørt det nye systemet for håndtering av sertifikater har gjort mer enn noen få personer), kan du sjekke ut disse Android-feilrapportens tråder [1, 2] og disse to blogginnlegg på GeekTaco [1, 2] diskuterer problemet i dybden.

Skal du være bekymret?

Advarselen er formulert veldig seriøst, og vi klandrer deg nesten ikke for å være litt freaked out. Men burde du faktisk være bekymret? I de aller fleste tilfeller ser brukere som ser denne feilen ikke på det, fordi noen har installert et skadelig sertifikat på maskinen, og de er nå i fare. Den mest typiske grunnen er den som vi skisserte over: selskaper som bruker selvsignerte sertifikater som ikke er oppført i systemets katalog over klarerte sertifikater fordi de aldri ble utstedt av en autorisert utsteder.

Gitt sannsynligheten for at noen bruker en ondsinnet sertifikat sertifikat mot at du er lavt og sannsynligheten for at sertifikatet forårsaker advarselen til å være et ikke-ondsinnet sertifikat som nettopp ikke ble opprettet av en offentlig verifisert sertifikatautoritet, trenger du ikke å panikk.

Det er sagt at det ikke er noe grunn til å holde ukjente sertifikater rundt og ingen grunn til å utholde advarsler som ikke gjelder for situasjonen din. La oss se på hva du kan gjøre i begge scenarier.

Hva kan du gjøre?

Flertallet av sertifikater fra legitime kilder bør være riktig signert og verifisert. I de sjeldne tilfeller at du har en usignert av gyldig sertifikat (f.eks. Du opprettet det selv eller din bedrift bruker den til interne nettverk), vil du enten være oppmerksom på sertifikatets opprinnelse fordi du hadde en hånd i å gjøre det eller en samtale Med IT-folkene bør du tømme ting.

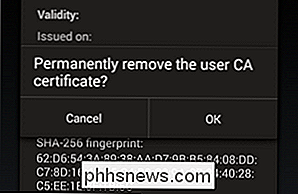

Så med mindre du bruker Android i et bedriftsmiljø (hvor du bør sjekke med IT-gutta dine for å se hva avtalen er med sertifikatet fordi det kan være en de opprettet) eller du opprettet sertifikatet selv, den enkleste løsningen er bare å trykke på og holde nede på ukjente sertifikater som finnes i kategorien "bruker" i kategorien "klarert sertifikat" og slette dem (fjerningsknappen er plassert nederst i informasjonsruten) . De mindre uidentifiserte løse ender (spesielt i sertifikatlisten din), jo bedre.

Hvis du har et legitimt sertifikat som kaster opp feilen fordi den er i "bruker" -listen i stedet for "system" -listen, kan du din egen skjønn og risiko) manuelt flytte sertifikatet fra brukerlisten / katalogen til systemlisten / katalogen. Dette er ikke en oppgave å gjennomføres lett, så hvis du ikke er helt sikker på at sertifikatet i brukerlisten er trygt fordi enten 1) du opprettet den eller 2) IT-personalet i firmaet ditt bekreftet at det er et av sertifikatene , bør du ikke prøve et trekk.

Hvis du er sikker på sikkerheten og opprinnelsen til sertifikatet, har ingeniør og Android entusiast Sam Hobbs en tydelig skriftlig instruksjonsguide for å manuelt flytte sertifikatene dine og en annen programmerer og entusiast. Felix Ableitner har en åpen kildekode applikasjon som utfører samme oppgave uten kommandolinjearbeid. Igjen, med mindre du har et presserende (og godt forstått) behov for sertifikatet, anbefaler vi det.

Har du et teknisk spørsmål? Skyt oss en e-post på , og vi vil gjøre vårt beste for å svare på det.

Slik installerer du Chrome Extensions i Opera (og Opera Extensions i Chrome)

Takket være den underliggende WebKit-baserte motoren Blink deler de begge, det er overraskende enkelt å ta Chrome-utvidelser og bruke dem på Opera (og, mindre praktisk, men likevel så kul, gjør omvendt og bruk Opera-utvidelser i Chrome). Les videre når vi viser deg hvordan du kan legge favorittbegrensningene dine uten problemer i nettleserbarrieren.

Windows 8 ble offisielt utgitt i går, og det er nå på tide å bestemme om du vil oppgradere eller ikke. Hvis du har bestemt deg for å oppgradere en Windows XP-, Windows Vista- eller Windows 7-maskin til Windows 8, vil du sannsynligvis sørge for at systemet ditt støtter Windows 8 før du kjøper oppgraderingen.For å sj