Hvordan kryptering kan omgåes med en fryser

Geeks anser ofte kryptering et tåpelsikkert verktøy for å sikre at dataene forblir hemmelige. Men om du krypterer datamaskinens harddisk eller smarttelefonens lagring, kan du bli overrasket over at kryptering kan omgåes ved kalde temperaturer.

Det er lite sannsynlig at din personlige kryptering vil bli omgått på denne måten, men dette sikkerhetsproblemet kan være brukes til bedriftsspionasje, eller av regjeringer til å få tilgang til en mistenkts data dersom den mistenkte nekter å avsløre krypteringsnøkkelen.

Slik fungerer fulldiskkryptering

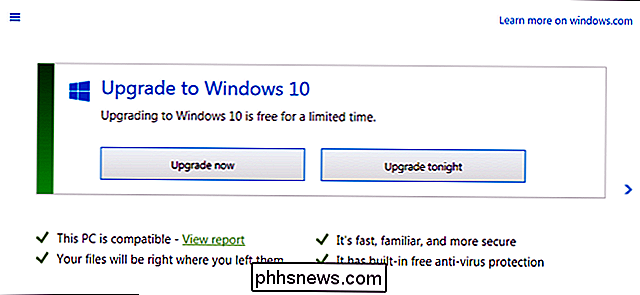

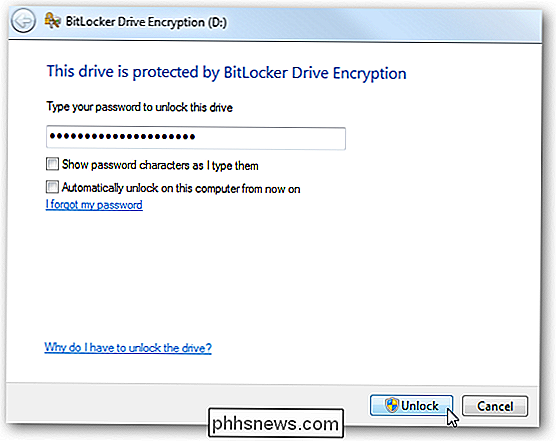

Enten du bruker BitLocker til å kryptere ditt Windows-filsystem, Android innebygd krypteringsfunksjon for å kryptere smarttelefonens lagring eller et hvilket som helst antall andre fulldisk-krypteringsløsninger, fungerer hver type krypteringsløsning på samme måte.

Data lagres i enhetens lagring i en kryptert, tilsynelatende forvrengt form. Når du starter opp datamaskinen eller smarttelefonen, blir du bedt om krypteringspassordet. Enheten lagrer krypteringsnøkkelen i RAM, og bruker den til å kryptere og dekryptere data så lenge enheten forblir på.

Forutsatt at du har et passord på låseskjermen på enheten, og angriperne ikke kan gjette det, de må starte enheten på nytt og starte fra en annen enhet (for eksempel en USB-flash-stasjon) for å få tilgang til dataene dine. Men når enheten slår av, forsvinner innholdet i sin RAM veldig raskt. Når innholdet i RAM forsvinner, vil krypteringsnøkkelen gå tapt, og angriperne vil trenge krypteringspassordet ditt for å dekryptere dataene dine.

Dette er hvordan kryptering generelt antas å fungere, og det er derfor smarte bedrifter krypterer bærbare datamaskiner og smarttelefoner med følsomme data om dem.

Dataoverføring i RAM

Som vi nevnte ovenfor, forsvinner dataene fra RAM veldig raskt etter at datamaskinen er slått av og RAM-en mister strøm. En angriper kan prøve å raskt starte en kryptert bærbar datamaskin, starte fra en USB-pinne og kjøre et verktøy som kopierer innholdet i RAM for å pakke ut krypteringsnøkkelen. Men dette ville normalt ikke fungere. RAM-innholdet vil være borte innen sekunder, og angriperen vil være uten lykke.

Den tiden det tar for data å forsvinne fra RAM, kan utvides betydelig ved å kjøle RAM-en. Forskere har utført vellykkede angrep mot datamaskiner som bruker Microsofts BitLocker-kryptering, ved å sprøyte en boks med opp-ned komprimert luft på RAM, noe som fører til lave temperaturer. Nylig har forskere satt en Android-telefon i fryseren i en time og kunne da gjenopprette krypteringsnøkkelen fra RAM-en etter å ha tilbakestilt den. (Oppstartslasteren må låses opp for dette angrepet, men det ville være teoretisk mulig å fjerne telefonens RAM og analysere det.)

Når innholdet i RAM-en er kopiert eller dumpet til en fil, kan automatisk analyseres for å identifisere krypteringsnøkkelen som vil gi tilgang til de krypterte filene.

Dette kalles "kaldstart-angrep" fordi det er avhengig av fysisk tilgang til datamaskinen for å ta tak i krypteringsnøklene som er igjen i datamaskinens RAM.

Slik forhindrer du kaldt oppstart

Den enkleste måten å forhindre et kaldstart-angrep, er å sikre at krypteringsnøkkelen ikke er i datamaskinens RAM. Hvis du for eksempel har en bedriftsboks full av sensitive data, og du er bekymret for at den kan bli stjålet, bør du slå den av eller sette den i dvalemodus når du ikke bruker den. Dette fjerner krypteringsnøkkelen fra datamaskinens RAM - du blir bedt om å skrive inn passordfrasen din når du starter datamaskinen igjen. I motsetning til at datamaskinen settes i dvalemodus, går krypteringsnøkkelen igjen i datamaskinens RAM. Dette setter datamaskinen i fare for kaldstartangrep.

"TCG Platform Reset Attack mitigation Specification" er et bransjespørsmål for denne bekymringen. Denne spesifikasjonen tvinger en enhetens BIOS til å overskrive sitt minne under oppstart. En enhetens minnemoduler kan imidlertid fjernes fra datamaskinen og analyseres på en annen datamaskin, omgå dette sikkerhetsmålet. Det er for øyeblikket ingen idiotsikker måte å forhindre dette angrepet på.

Trenger du virkelig å bekymre deg?

Som nekter er det interessant å vurdere teoretiske angrep og hvordan vi kan forhindre dem. Men la oss være ærlige: De fleste mennesker trenger ikke å bekymre seg for disse cold-boot angrepene. Regjeringer og bedrifter med sensitive data for å beskytte vil ønske å ha dette angrepet i tankene, men gjennomsnittlig geek bør ikke bekymre seg for dette.

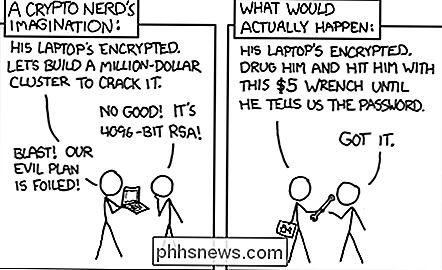

Hvis noen virkelig ønsker dine krypterte filer, vil de trolig prøve å få krypteringsnøkkelen din ut

Bilde Kreditt: Frank Kovalcheck på Flickr, Alex Gorzen på Flickr, Blake Patterson på Flickr, XKCD

Slik lager du din egen e-postadresse for personlig domene

Tilbake på dagen hadde AOL en kul tjeneste som lar deg opprette en egendefinert domene-e-postadresse gratis, og du kan bruke hvilket som helst domenenavn du ønsket, selv om det allerede var registrert. Jeg aner ikke hvordan det virket, men det var borte etter en kort stund, og jeg kan se hvorfor!Du kan fortsatt opprette en personlig e-postadresse, men det er ikke mulig uten å betale. Å

Slik laster du ned Facebook-bilder og videoer

Hvis du har tonnevis med bilder og videoer lastet opp til Facebook, vil du kanskje laste ned en kopi av alt det av flere grunner: Hvis du vil sikkerhetskopiere dataene dine, hvis du vil lukke Facebook-kontoen din, etc.Uansett hva du har, er det en offisiell måte å laste ned alle dine Facebook-data uten å måtte bruke tredjepartsapps, plugins eller utvidelser. Al