Hvordan nettlesere verifiserer nettstedidentifikasjoner og beskytter mot imposters

Har du noen gang lagt merke til at nettleseren din noen ganger viser et nettsteds organisasjonsnavn på et kryptert nettsted? Dette er et tegn på at nettstedet har et utvidet valideringsbevis, som indikerer at nettsidenes identitet er bekreftet.

EV-sertifikater gir ingen ekstra krypteringsstyrke - i stedet viser et EV-sertifikat at omfattende verifisering av nettstedets identitet har tatt sted. Standard SSL-sertifikater gir svært lite bekreftelse av nettstedets identitet.

Slik viser nettlesere utvidede valideringssertifikater

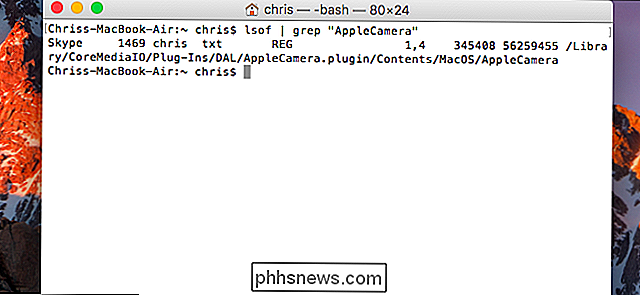

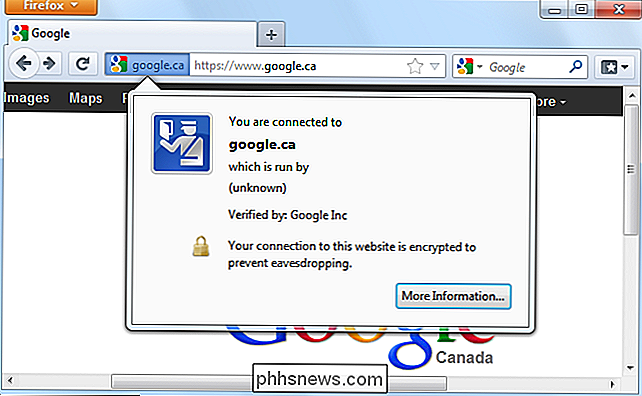

På et kryptert nettsted som ikke bruker et utvidet valideringssertifikat, sier Firefox at nettsiden er "drevet av ukjent) . "

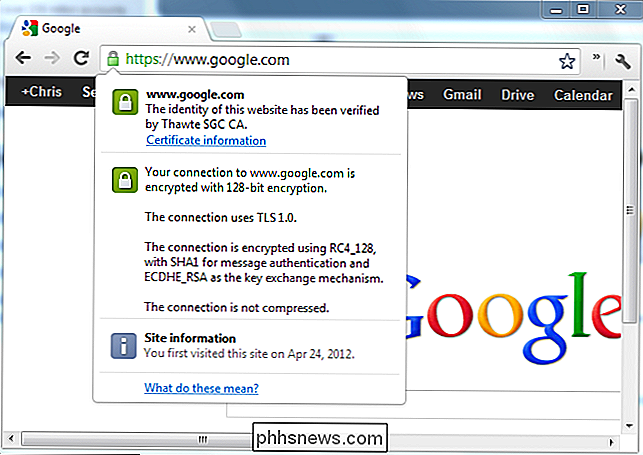

Chrome viser ikke noe annerledes og sier at nettstedets identitet ble verifisert av sertifikatmyndigheten som utstedte nettstedets sertifikat.

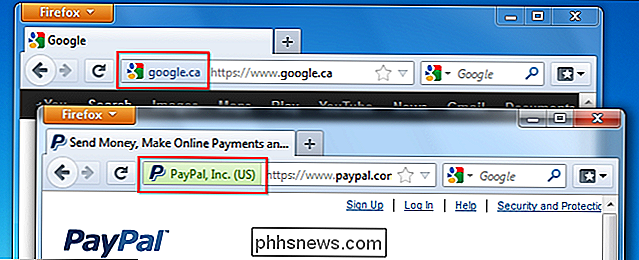

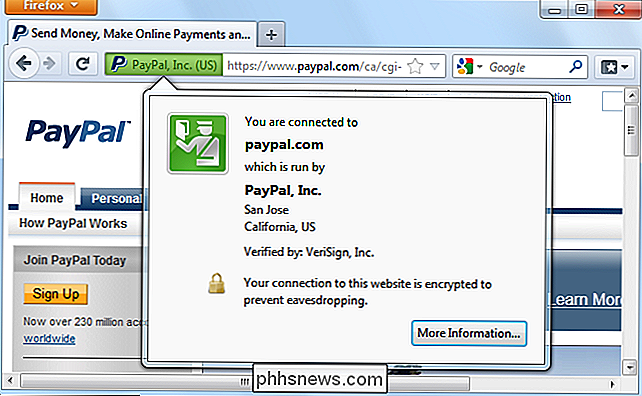

Når du er koblet til et nettsted som bruker et utvidet valideringssertifikat, forteller Firefox du det drives av en bestemt organisasjon. I henhold til denne dialogboksen har VeriSign bekreftet at vi er koblet til den virkelige PayPal-nettsiden, som drives av PayPal, Inc.

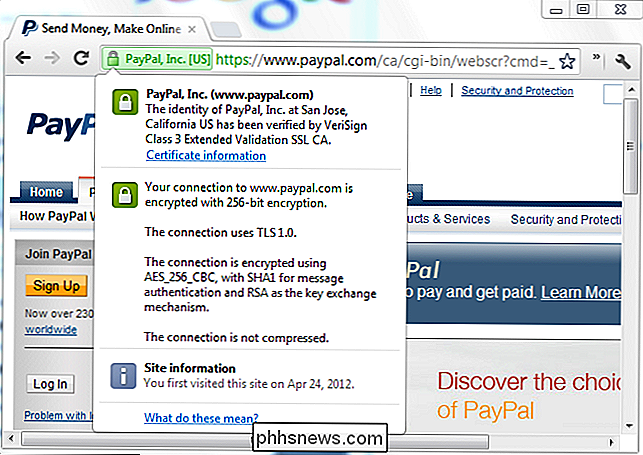

Når du er koblet til et nettsted som bruker et EV-sertifikat i Chrome, vises organisasjonens navn i adresselinjen din. Informasjonsdialogen forteller oss at PayPals identitet er verifisert av VeriSign ved hjelp av et utvidet valideringsattest.

Problemet med SSL-sertifikater

For mange år siden har sertifikatmyndighetene brukt til å verifisere et nettsteds identitet før du utsteder et sertifikat. Sertifikatmyndigheten vil kontrollere at virksomheten som ber om sertifikatet var registrert, ringe til telefonnummeret og bekreft at virksomheten var en legitim drift som passet nettsiden.

Til slutt begynte sertifiseringsmyndighetene å tilby "domene-bare" sertifikater. Disse var billigere, da det var mindre arbeid for sertifikatmyndigheten å raskt sjekke at søkeren eide et bestemt domene (nettsted).

Phishers begynte å dra nytte av dette. En phisher kunne registrere domenet paypall.com og kjøpe et domene-eneste sertifikat. Når en bruker som er koblet til paypall.com, vil brukerens nettleser vise standard låsikonet, noe som gir en falsk følelse av sikkerhet. Nettlesere viste ikke forskjellen mellom et domene-bare sertifikat og et sertifikat som involverte en mer omfattende verifisering av nettstedets identitet.

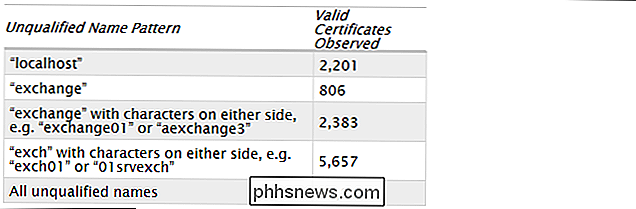

Offentlig tillit til sertifikatmyndighetene til å verifisere nettsteder har falt - dette er bare et eksempel på at sertifikatmyndighetene ikke klarer å gjør deres due diligence. I 2011 fant Electronic Frontier Foundation at sertifikatmyndighetene hadde utstedt over 2000 sertifikater for "localhost" - et navn som alltid refererer til din nåværende datamaskin. (Kilde) I feil hender kan et slikt sertifikat gjøre man-til-midten-angrep enklere.

Hvordan utvidede valideringssertifikater er forskjellige

Et EV-sertifikat indikerer at en sertifikatmyndighet har bekreftet at nettstedet er kjørt av en bestemt organisasjon. For eksempel, hvis en phisher prøvde å få et EV-sertifikat for paypall.com, ville forespørselen bli avslått.

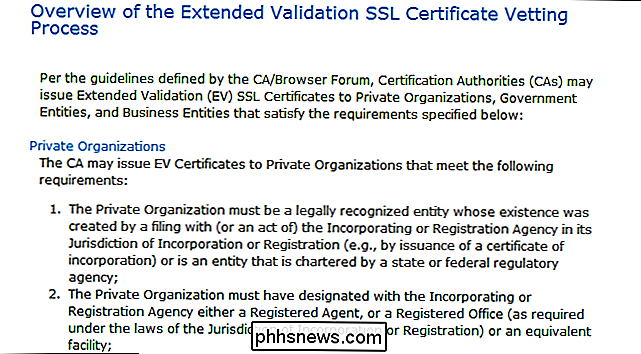

I motsetning til standard SSL-sertifikater, kan bare sertifiseringsmyndigheter som sender en uavhengig revisjon, utstede EV-sertifikater. Sertifiseringsinstansen / nettleserforumet (CA / Browser Forum), en frivillig organisasjon av sertifiseringsmyndigheter og nettleservirksomheter som Mozilla, Google, Apple og Microsoft utsteder strenge retningslinjer som alle sertifiseringsmyndigheter som utsteder utvidede valideringssertifikater må følge. Dette forhindrer ideelt sertifikatmyndighetene i å engasjere seg i et annet "løp til bunnen", der de bruker laxbekreftelsespraksis for å tilby billigere sertifikater.

Kort sagt krever retningslinjene at sertifiseringsmyndighetene verifiserer at organisasjonen som ber om at sertifikatet er offisielt registrert, at den eier det aktuelle domenet, og at personen som ber om sertifikatet, handler på vegne av organisasjonen. Dette innebærer å sjekke regjeringer, kontakter domenets eier og kontakte organisasjonen for å bekrefte at personen som ber om sertifikatet, jobber for organisasjonen.

I kontrast kan en verifisering av domene kun sertifikat bare innebære et blikk på domenets whois-poster for å bekrefte at registranten bruker samme informasjon. Utstedelse av sertifikater for domener som "localhost" innebærer at noen sertifikatmyndigheter ikke engang gjør så mye verifisering. EV-sertifikater er i utgangspunktet et forsøk på å gjenopprette offentlig tillit til sertifiseringsmyndighetene og gjenopprette deres rolle som portvakt mot imposter.

Slik slår du på Safari-websidevarsler på eller av

Hvis du er en Mac-bruker, og du har lagt merke til at Safari noen ganger viser deg webstedsvarsler, har du kanskje lurt på hvordan du slår dem av , og omvendt, på igjen. Det er veldig enkelt og kan oppnås på bare noen få tastetrykk. Du vil se disse varslene skli ut fra øverste høyre hjørne som andre OS X-varsler.

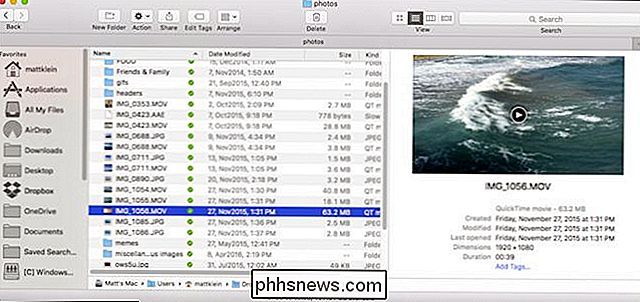

Slik bruker du Trackpad-bevegelser i Finder-forhåndsvisningspanelet

OS X bruker berøringsbevisninger overalt for å bedre lette navigering og tillate brukere å fremskynde vanlige oppgaver raskt og enkelt. I dag vil vi vise deg et par kule triks for å bruke bevegelser i Finder's forhåndsvisningsrute. Finder har alle slags kule trick opp i ermet. Du kan for eksempel tilpasse mappevisninger, slik at du kan endre størrelsen på ikoner og arrangementer, eller du kan justere sidebjelken slik at den passer til din smak.