Hva er tjenestenavn og DDoS-angrep?

DoS (Denial of Service) og DDoS (Distributed Denial of Service) -angrepene blir stadig mer vanlige og potensielle. Deial of Service-angrep kommer i mange former, men deler en felles hensikt: å stoppe brukerne fra å få tilgang til en ressurs, enten det er en nettside, e-post, telefonnettverket eller noe annet helt. La oss se på de vanligste typene angrep mot webmål, og hvordan DoS kan bli DDoS.

De vanligste typene av Denial of Service (DoS) Angrep

I utgangspunktet utføres et Deial of Service-angrep vanligvis ved å oversvømme en server-si, serveren til et nettsted - så mye at den ikke kan tilby sine tjenester til legitime brukere. Det er noen måter dette kan utføres, de vanligste er TCP-flomangrep og DNS-amplifikasjonsangrep.

TCP Flooding Attacks

RELATERT: Hva er forskjellen mellom TCP og UDP?

Nesten hele nettet (HTTP / HTTPS) trafikk utføres ved hjelp av Transmission Control Protocol (TCP). TCP har mer overhead enn alternativet, User Datagram Protocol (UDP), men er designet for å være pålitelig. To datamaskiner som er koblet til hverandre via TCP, bekrefter mottak av hver pakke. Hvis ingen bekreftelse er oppgitt, må pakken sendes igjen.

Hva skjer hvis en datamaskin blir frakoblet? Kanskje en bruker mister strøm, deres Internett-leverandør har en feil, eller hvilken applikasjon de bruker, avslutter uten å informere den andre datamaskinen. Den andre klienten må slutte å sende samme pakke, ellers spilder det ressurser. For å forhindre uendelig overføring er en tidsavbrudd angitt og / eller en grense angis hvor mange ganger en pakke kan sendes igjen før du slipper forbindelsen helt.

TCP ble utformet for å lette pålitelig kommunikasjon mellom militære baser i hendelsen av en katastrofe, men denne designen gjør det sårbart for benektelser av tjenestenes angrep. Når TCP ble opprettet, fant ingen at det ville bli brukt av over en milliard klientenheter. Beskyttelse mot moderne angrepsangrep var bare ikke en del av designprosessen.

Den mest vanlige tjenestenektangrep mot webservere utføres av SPAM SYN (synkronisere) pakker. Sende en SYN-pakke er det første trinnet for å starte en TCP-tilkobling. Etter å ha mottatt SYN-pakken, svarer serveren med en SYN-ACK-pakke (synkroniser bekreftelse). Endelig sender klienten en ACK (kvitteringspakke) som fullfører tilkoblingen.

Men hvis klienten ikke svarer på SYN-ACK-pakken innen en angitt tid, sender serveren igjen pakken og venter på svar . Det gjentar denne prosedyren om og om igjen, som kan kaste bort minne og prosessor tid på serveren. Faktisk, hvis gjort nok, kan det ødelegge så mye minne og prosessor tid at legitime brukere får sine økter kuttet, eller nye økter ikke klarer å starte. I tillegg kan den økte båndbreddebruken fra alle pakker mette nett, slik at de ikke kan bære trafikken de egentlig vil.

DNS-forsterkningsangrep

RELATED: Hva er DNS, og skal jeg bruke en annen DNS-server ?

Angrep mot angrep på tjenesten kan også ta sikte på DNS-servere: serverne som oversetter domenenavn (som phhsnews.com) til IP-adresser (12.345.678.900) som datamaskiner bruker til å kommunisere. Når du skriver phhsnews.com i nettleseren din, blir den sendt til en DNS-server. DNS-serveren leder deg deretter til det faktiske nettstedet. Hastighet og lav ventetid er store bekymringer for DNS, så protokollen opererer over UDP i stedet for TCP. DNS er en kritisk del av internettets infrastruktur, og båndbredde som forbrukes av DNS-forespørsler, er generelt minimal.

DNS vokste imidlertid sakte, og nye funksjoner ble gradvis lagt til i løpet av tiden. Dette introduserte et problem: DNS hadde en pakningsstørrelse på 512 byte, som ikke var nok for alle de nye funksjonene. Så i 1999> publiserte IEEE spesifikasjonen for utvidelsesmekanismer for DNS (EDNS), som økte lokket til 4096 byte, slik at mer informasjon kunne inkluderes i hver forespørsel.

Denne endringen gjorde imidlertid DNS sårbar for "forsterkningsangrep". En angriper kan sende spesiallagde forespørsler til DNS-servere, og ber om store mengder informasjon, og ber om at de sendes til målmålets IP-adresse. En "forsterkning" opprettes fordi serverens svar er mye større enn forespørselen som genererer det, og DNS-serveren sender svaret til den smidde IP.

Mange DNS-servere er ikke konfigurert til å oppdage eller slette dårlige forespørsler, så når angrepsmenn sender gjentatte forespørsler gjentatte ganger, offeret blir oversvømmet med store EDNS-pakker og overbelastning av nettverket.

Så hva er en distribuert Denial of Service (DDoS) Attack?

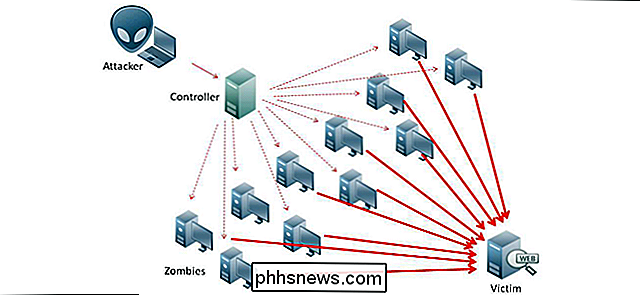

Et distribuert fornektelsesangrep er en som har flere (noen ganger uvitende) angripere. Nettsteder og applikasjoner er utformet for å håndtere mange samtidige tilkoblinger. Tross alt ville nettsteder ikke være veldig nyttige hvis bare én person kunne besøke av gangen. Giant tjenester som Google, Facebook eller Amazon er designet for å håndtere millioner eller titalls millioner samtidige brukere. På grunn av det er det ikke mulig for en enkelt angriper å bringe dem ned med et benektningsangrep. Men mange angripere kunne.

RELATERT: Hva er en Botnet?

Den vanligste metoden for å rekruttere angripere er gjennom et botnet. I et botnet infiserer hackere alle slags Internett-tilkoblede enheter med skadelig programvare. Disse enhetene kan være datamaskiner, telefoner eller til og med andre enheter i hjemmet ditt, som DVR og sikkerhetskameraer. Når de er smittet, kan de bruke disse enhetene (kalt zombier) for regelmessig å kontakte en kommando- og kontrollserver for å be om instruksjoner. Disse kommandoene kan variere fra mining cryptocurrencies til, ja, delta i DDoS angrep. På den måten trenger de ikke massevis av hackere å binde sammen - de kan bruke de usikre enhetene til vanlige hjemmebrukere til å gjøre sitt skitne arbeid.

Andre DDoS-angrep kan utføres frivillig, vanligvis av politisk motiverte grunner . Kunder som Low Orbit Ion Cannon gjør DoS-angrep enkle og er enkle å distribuere. Husk at det er ulovlig i de fleste land å (med vilje) delta i et DDoS-angrep.

Endelig kan noen DDoS-angrep være utilsiktet. Opprinnelig referert til som Slashdot-effekten og generalisert som "kram av døden", kan store mengder legitim trafikk ødelegge et nettsted. Du har sikkert sett dette skje før-et populært nettstedskoblinger til en liten blogg, og en stor tilstrømning av brukere fører ved et uhell nettstedet ned. Teknisk sett er dette fortsatt klassifisert som DDoS, selv om det ikke er forsettlig eller ondsinnet.

Hvordan kan jeg beskytte meg mot denial of service angrep?

Typiske brukere trenger ikke å bekymre seg for å være målet om fornektelse av serviceangrep. Med unntak av streamers og pro gamers er det svært sjelden at en DoS skal pekes på en person. Når det er sagt, bør du likevel gjøre det beste du kan for å beskytte alle enheter fra skadelig programvare som kan gjøre deg til en del av et botnet.

Hvis du er administrator av en webserver, er det imidlertid et vell av informasjon om hvordan å sikre tjenestene dine mot DoS-angrep. Serverkonfigurasjon og apparater kan redusere noen angrep. Andre kan forebygges ved å sikre at uautoriserte brukere ikke kan utføre operasjoner som krever betydelige serverressurser. Dessverre er et DoS-angreps suksess oftest bestemt av hvem som har større rør. Tjenester som Cloudflare og Incapsula tilbyr beskyttelse ved å stå foran nettsteder, men kan være dyre.

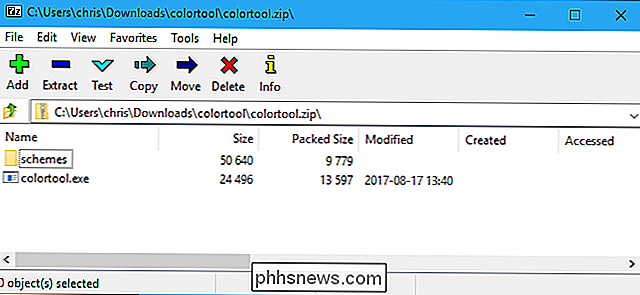

Den beste filutvinnings- og komprimeringsverktøyet for Windows

Hvis du er en Windows-bruker, må du sannsynligvis installere et verktøy for å lage og utvinne arkivfiler. Windows har bare innebygd støtte for ZIP-filer, men tredjepartsverktøy legger til støtte for andre vanlige typer arkiver som RAR og 7z. De tilbyr også innebygde krypteringsfunksjoner, slik at du sikkert kan beskytte arkiver du lager med en passordfrase.

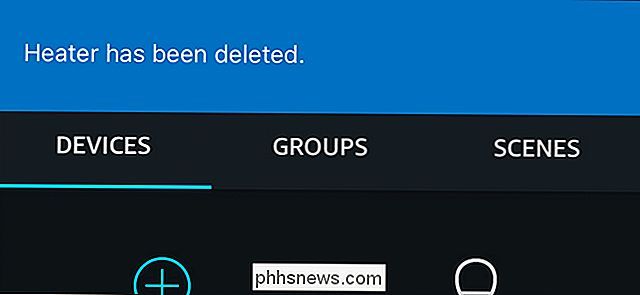

Slik fjerner du en smarthome-enhet fra Alexa

Enten du blir kvitt en smarthome-enhet i huset ditt eller bare ikke vil bruke Alexa med det lenger, så fjerner du det et smarthome-produkt fra din Alexa-konto. RELATED: Amazon Echo Plus er en fryktelig Smarthome Hub Denne samme metoden fungerer også med å koble fra en enhet fra Echo Plus, som har sin egen innebygde smarthome hub for å koble enheter direkte til den, som Philips Hue-pærer.