Slik sporer du når noen får tilgang til en mappe på datamaskinen

Det er en fin liten funksjon innebygd i Windows som lar deg spore når noen ser, redigerer eller sletter noe inne i en spesifisert mappe. Så hvis det er en mappe eller fil som du vil vite hvem som har tilgang, er dette den innebygde metoden uten å måtte bruke tredjeparts programvare.

Denne funksjonen er faktisk en del av en Windows-sikkerhetsfunksjon kalt Gruppepolicy, som brukes av de fleste IT-fagfolk som administrerer datamaskiner i bedriftsnettverket via servere, men det kan også brukes lokalt på en PC uten servere. Den eneste ulempen ved å bruke gruppepolicy er at den ikke er tilgjengelig i lavere versjoner av Windows. For Windows 7 må du ha Windows 7 Professional eller høyere. For Windows 8 trenger du Pro eller Enterprise.

Begrepet Gruppepolitikk refererer i utgangspunktet til et sett med registerinnstillinger som kan styres via et grafisk brukergrensesnitt. Du aktiverer eller deaktiverer ulike innstillinger, og disse endringene oppdateres deretter i Windows-registret.

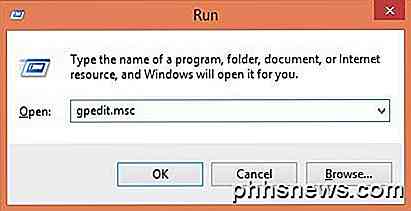

I Windows XP, for å komme til retningslinjeditoren, klikker du på Start og deretter Kjør . Skriv inn " gpedit.msc " i tekstboksen uten anførselstegn som vist nedenfor:

I Windows 7 vil du bare klikke på Start-knappen og skrive inn gpedit.msc i søkeboksen nederst på Start-menyen. I Windows 8 går du ganske enkelt til startskjermbildet og begynner å skrive eller flytte musepekeren til langt øverst eller nederst til høyre på skjermen for å åpne Charms- linjen og klikke på Søk . Skriv så bare inn gpedit . Nå bør du se noe som ligner på bildet nedenfor:

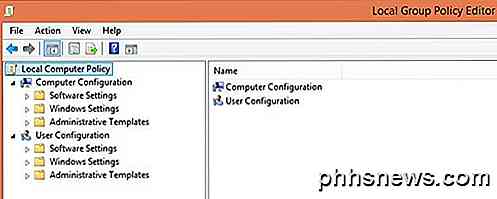

Det er to hovedkategorier av retningslinjer: Bruker og datamaskin . Som du kanskje har gjettet, kontrollerer brukervilkårene innstillingene for hver bruker, mens datamaskininnstillingene vil være systemvide innstillinger og vil påvirke alle brukere. I vårt tilfelle vil vi at vår innstilling skal være for alle brukere, så vi vil utvide delen Datamaskinkonfigurasjon .

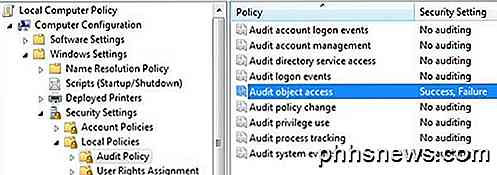

Fortsett å utvide til Windows-innstillinger -> Sikkerhetsinnstillinger -> Lokale retningslinjer -> Revisjonspolitikk . Jeg kommer ikke til å forklare mange av de andre innstillingene her, siden dette primært er fokusert på revisjon av en mappe. Nå ser du et sett med retningslinjer og deres nåværende innstillinger på høyre side. Revisjonspolitikken er det som kontrollerer om operativsystemet er konfigurert og klar til å spore endringer.

Kontroller nå innstillingen for Audit Object Access ved å dobbeltklikke på den og velg både Suksess og Feil . Klikk på OK, og nå er vi ferdige med den første delen som forteller Windows at vi vil at den skal være klar til å overvåke endringer. Nå er det neste trinnet å fortelle det nøyaktig hva vi vil spore. Du kan lukke ut av konsernpolitikk-konsollen nå.

Naviger nå til mappen med Windows Utforsker som du vil overvåke. I Utforsker høyreklikker du på mappen og klikker Egenskaper . Klikk på fanen Sikkerhet, og du ser noe som ligner på dette:

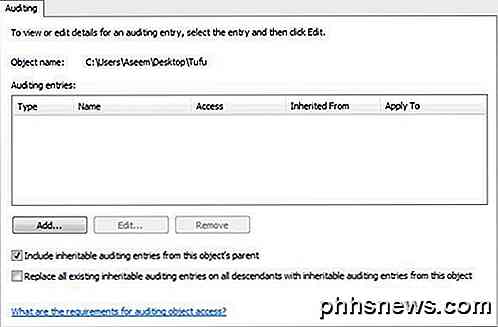

Klikk nå på Avansert- knappen og klikk på fanen Revisjon . Det er her vi faktisk skal konfigurere det vi vil overvåke for denne mappen.

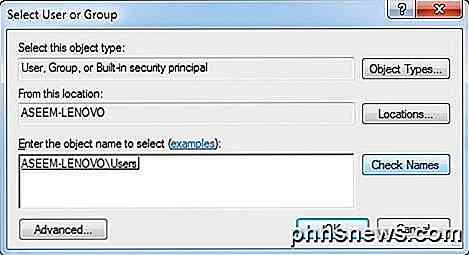

Gå videre og klikk på Legg til- knappen. En dialogboks vises som ber deg om å velge en bruker eller gruppe. Skriv inn ordet " brukere " i boksen og klikk på Kontroller navn . Boksen oppdateres automatisk med navnet på den lokale brukergruppen for datamaskinen din i skjemaet COMPUTERNAME \ Users .

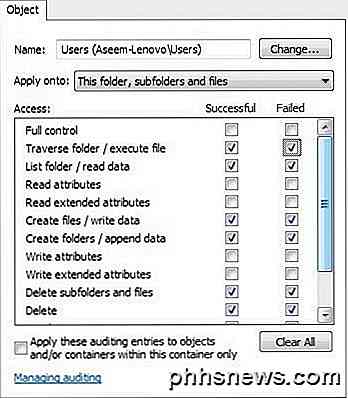

Klikk på OK, og nå får du en annen dialog som heter " Audit Entry for X ". Dette er det virkelige kjøttet av det vi har lyst til å gjøre. Her er hvor du velger hva du vil se etter denne mappen. Du kan enkelt velge hvilke typer aktiviteter du vil spore, for eksempel å slette eller opprette nye filer / mapper, etc. For å gjøre det enklere, foreslår jeg at du velger Full kontroll, som automatisk velger alle de andre alternativene under den. Gjør dette for suksess og fiasko . På denne måten, hva som er gjort med den mappen eller filene i den, vil du ha en oversikt.

Klikk nå OK og klikk OK igjen og OK en gang til for å komme ut av dialogboksen for flere dialogbokser. Og nå har du vellykket konfigurert revisjon i en mappe! Så du kan spørre, hvordan ser du hendelsene?

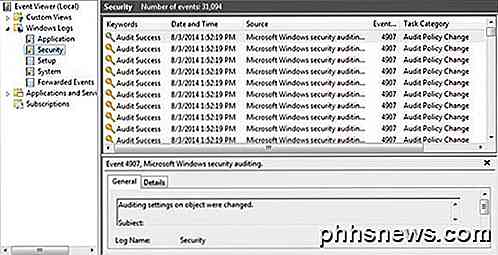

For å se hendelsene, må du gå til Kontrollpanel og klikke på Administrative verktøy . Åpne deretter Event Viewer . Klikk på Sikkerhets seksjonen, og du vil se en stor liste over hendelser på høyre side:

Hvis du går videre og lager en fil eller bare åpner mappen og klikker Oppdater knappen i Event Viewer (knappen med de to grønne pilene), ser du en rekke hendelser i kategorien Filsystem . Disse gjelder å slette, lage, lese, skrive operasjoner i mappene / filene du reviderer. I Windows 7 vises alt nå under kategorien Oppgavekategori, så for å se hva som skjedde, må du klikke på hver og bla gjennom den.

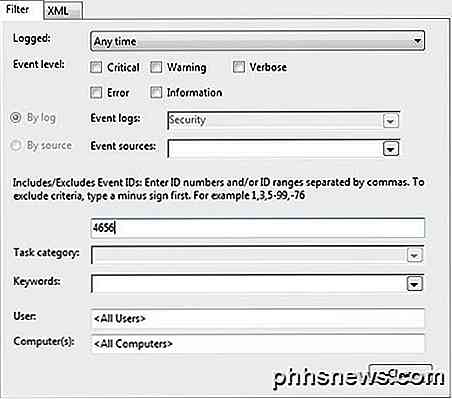

For å gjøre det enklere å se gjennom så mange hendelser, kan du sette et filter og bare se de viktige tingene. Klikk på Vis- menyen øverst og klikk på Filter . Hvis det ikke er noe alternativ for Filter, høyreklikker du på sikkerhetsloggen på venstre side og velger Filtrer nåværende logg . Skriv inn nummer 4656 i hendelses-ID-boksen. Dette er hendelsen assosiert med en bestemt bruker som utfører en filsystemhandling og gir deg relevant informasjon uten å måtte se gjennom tusenvis av oppføringer.

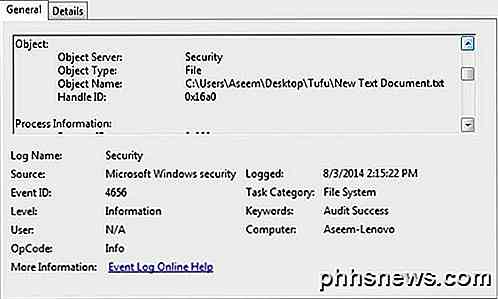

Hvis du vil ha mer informasjon om en begivenhet, dobbeltklikk du på den for å se.

Dette er informasjonen fra skjermen ovenfor:

Et håndtak til et objekt ble bedt om.

Emne:

Sikkerhets-ID: Aseem-Lenovo \ Aseem

Kontonavn: Aseem

Konto Domene: Aseem-Lenovo

Innloggings-ID: 0x175a1

Gjenstand:

Objekt Server: Sikkerhet

Objekttype: Fil

Objektnavn: C: \ Users \ Aseem \ Desktop \ Tufu \ Ny tekst Document.txt

Håndtak ID: 0x16a0

Prosessere informasjon:

Prosess ID: 0x820

Prosessnavn: C: \ Windows \ explorer.exe

Adgangsprosessinformasjon:

Transaksjons-ID: {00000000-0000-0000-0000-000000000000}

Tilgang: SLETT

SYNKRONISERE

ReadAttributes

I eksemplet ovenfor var filen som ble jobbet, Ny Tekst Document.txt i Tufu-mappen på skrivebordet mitt, og tilgangene jeg ba om var DELETE etterfulgt av SYNCHRONIZE. Det jeg gjorde her, var å slette filen. Her er et annet eksempel:

Objekttype: Fil

Objektnavn: C: \ Users \ Aseem \ Desktop \ Tufu \ Address Labels.docx

Håndtak ID: 0x178

Prosessere informasjon:

Prosess ID: 0x1008

Prosessnavn: C: \ Programmer (x86) \ Microsoft Office \ Office14 \ WINWORD.EXE

Adgangsprosessinformasjon:

Transaksjons-ID: {00000000-0000-0000-0000-000000000000}

Tilgang: READ_CONTROL

SYNKRONISERE

ReadData (eller ListDirectory)

WriteData (eller AddFile)

AppendData (eller AddSubdirectory eller CreatePipeInstance)

ReadEA

WriteEA

ReadAttributes

WriteAttributes

Tilgang Årsaker: READ_CONTROL: Grunnlagt av Eierskap

SYNKRONISER: Gitt av D: (A; ID; FA ;; S-1-5-21-597862309-2018615179-2090787082-1000)

Når du leser gjennom dette, kan du se at jeg har tilgang til Address Labels.docx ved hjelp av WINWORD.EXE-programmet, og mine tilganger inkluderte READ_CONTROL, og mine tilgangsgrunner var også READ_CONTROL. Vanligvis ser du en masse flere tilganger, men bare fokusere på den første siden det vanligvis er den viktigste typen tilgang. I dette tilfellet åpnet jeg bare filen ved hjelp av Word. Det tar litt testing og lesing gjennom hendelsene for å forstå hva som skjer, men når du har det nede, er det et veldig pålitelig system. Jeg foreslår at du oppretter en testmappe med filer og utfører ulike handlinger for å se hva som vises i hendelsesvisningsprogrammet.

Det er ganske mye det! En rask og gratis måte å spore tilgang til eller endre til en mappe!

Hvordan finner du en datamaskinens geografiske plassering ved hjelp av kommandolinjen?

Det er mange måter å lære på plasseringen av en datamaskin fra sin IP-adresse, men hvordan går du til det hvis du bestemmer deg for å bruke kommandolinjen for å finne informasjonen? Dagens SuperUser Q & A-post har noen nyttige forslag til å hjelpe en leser til å finne den informasjonen han ønsker. Dagens Spørsmål og svar-sesjon kommer til oss med høflighet av SuperUser-en underavdeling av Stack Exchange, en fellesskapsdrevet gruppe av Q & A-nettsteder.

Hvorfor har harddisker vist feil kapasitet i Windows?

Hvis du noen gang har kjøpt en datamaskin med en harddiskkapasitet på 500 GB og kun åpnet Windows Explorer for å finne ut at kapasiteten så ut mer som 440 GB, kan du lure på hvor alle disse gigabytene gikk. Det finnes flere grunner til at Windows kan vise feil mengde ledig plass, fra usynlige skyggefiler, formatering av overhead og skjulte gjenopprettingspartisjoner til villedende (selv om det er teknisk nøyaktig ) Lagringskapasitet annonsert av harddiskprodusenter.