Slik logger du på Linux-skrivebordet ditt med Google Authenticator

For ytterligere sikkerhet, kan du kreve et tidsbasert autentiseringstoken, samt et passord for å logge på Linux-PCen. Denne løsningen bruker Google Authenticator og andre TOTP-apper.

Denne prosessen ble utført på Ubuntu 14.04 med standard Unity desktop og LightDM login manager, men prinsippene er de samme på de fleste Linux-distribusjoner og skrivebord.

Vi har tidligere vist deg hvordan å kreve Google Authenticator for ekstern tilgang via SSH, og denne prosessen er lik. Dette krever ikke Google Authenticator-appen, men fungerer sammen med en kompatibel app som implementerer TOTP-autentiseringsordningen, inkludert Authy.

Installer Google Authenticator PAM

RELATED: Slik sikrer du SSH med Google Authenticator's Two -Faktorautentisering

Som når du konfigurerer dette for SSH-tilgang, må vi først installere riktig PAM-programvare ("pluggable-authentication module"). PAM er et system som lar oss koble forskjellige typer autentiseringsmetoder til et Linux-system og krever dem.

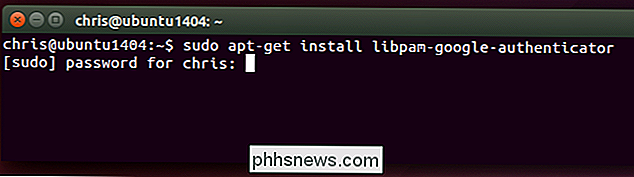

På Ubuntu vil følgende kommando installere Google Authenticator PAM. Åpne et Terminal-vindu, skriv inn følgende kommando, trykk Enter og angi passordet ditt. Systemet laster ned PAM fra Linux-distribusjonens programvarebeholdning og installerer det:

sudo apt-get install libpam-google-autentiserer

Andre Linux-distribusjoner bør forhåpentligvis ha denne pakken tilgjengelig for enkel installasjon også - åpne Linux distribusjonens programvarebeholdere og utføre et søk etter det. I verste fall kan du finne kildekoden for PAM-modulen på GitHub og kompilere den selv.

Som vi tidligere har påpekt, er denne løsningen ikke avhengig av å ringe hjem til Googles servere. Den implementerer standard TOTP-algoritmen og kan brukes selv når datamaskinen ikke har Internett-tilgang.

Opprett autentiseringstaster

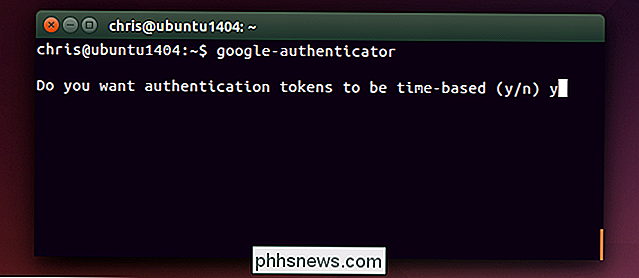

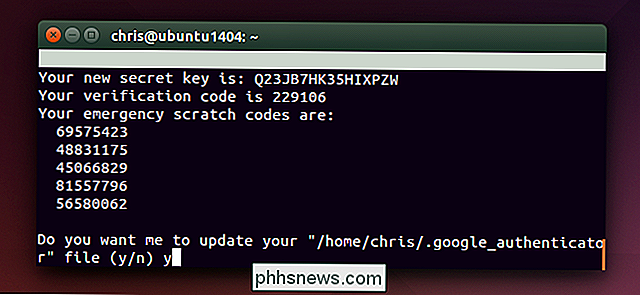

Du må nå opprette en hemmelig autentiseringsnøkkel og skrive den inn i Google Authenticator-appen (eller en lignende) app på telefonen din. Først logger du på som brukerkonto på ditt Linux-system. Åpne et terminalvindu og kjør kommandoen google-autentiserer . Skriv y og følg instruksjonene her. Dette vil opprette en spesiell fil i katalogen for den nåværende brukerkontoen med Google Autentiseringsinformasjon.

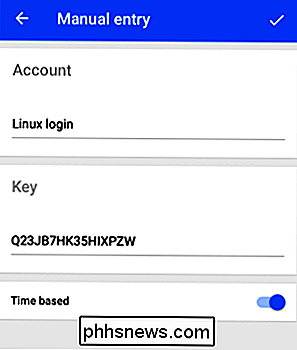

Du vil også gå gjennom prosessen med å få den to-faktor verifiseringskoden til en Google Authenticator eller lignende TOTP-app på smarttelefonen din. Systemet ditt kan generere en QR-kode du kan skanne, eller du kan skrive den manuelt.

Pass på å legge ned dine nødskrapelodder, som du kan bruke til å logge på med hvis du mister telefonen.

Go gjennom denne prosessen for hver brukerkonto som bruker datamaskinen din. Hvis du for eksempel er den eneste personen som bruker datamaskinen, kan du bare gjøre det en gang på din normale brukerkonto. Hvis du har noen andre som bruker datamaskinen din, vil du få dem til å logge på egen konto og generere en passende tofaktorkode for egen brukerkonto, slik at de kan logge inn.

Aktiver autentisering

Her blir ting litt dicy. Da vi forklarte hvordan du aktiverer to-faktor for SSH-pålogginger, krevde vi det bare for SSH-pålogginger. Dette sikrer at du fortsatt kan logge på lokalt hvis du mistet godkjenningsapplikasjonen din eller hvis noe gikk galt.

Siden vi vil aktivere tofaktorautentisering for lokale pålogginger, er det potensielle problemer her. Hvis noe går galt, kan det hende du ikke kan logge inn. Med dette i betraktning, går vi deg igjennom og aktiverer dette bare for grafiske pålogginger. Dette gir deg en escape-luke hvis du trenger det.

Aktiver Google Autentisering for grafiske pålogginger på Ubuntu

Du kan alltid aktivere to-trinns autentisering for bare grafiske pålogginger, og hopper over kravet når du logger deg inn fra tekstmeldingen. Dette betyr at du enkelt kan bytte til en virtuell terminal, logge inn der, og tilbakestille endringene, slik at Gogole Authenciator ikke ville være nødvendig hvis du opplever et problem.

Sikker, dette åpner et hull i autentiseringssystemet, men en angriper med fysisk tilgang til systemet kan allerede utnytte det uansett. Derfor er tofaktorautentisering spesielt effektiv for eksterne pålogginger via SSH.

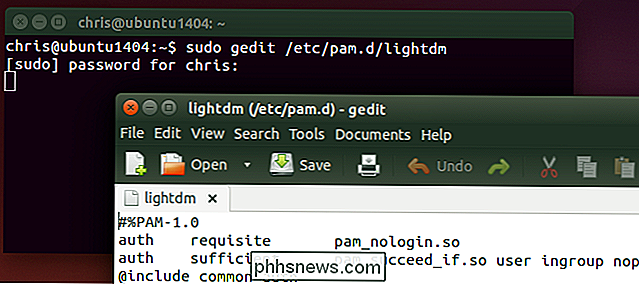

Slik gjør du dette for Ubuntu, som bruker LightDM-loggbehandling. Åpne LightDM-filen for redigering med en kommando som følgende:

sudo gedit /etc/pam.d/lightdm

(Remember, disse spesifikke trinnene fungerer bare hvis Linux-distribusjonen og skrivebordet bruker LightDM-loggbehandling. )

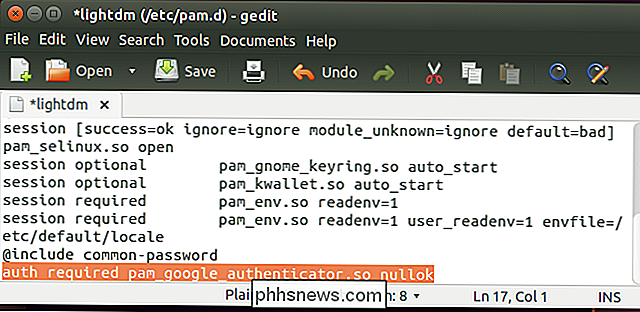

Legg til følgende linje til slutten av filen, og lagre den:

auth kreves pam_google_authenticator.so nullok

"nullok" -biten på slutten forteller systemet at en bruker skal logge på en gang hvis de ikke har kjørt google-autentiseringskommandoen for å konfigurere tofaktorsautentisering. Hvis de har satt opp, må de legge inn en tidsbasert kode - ellers vil de ikke. Fjern "nullok" og brukerkontoer som ikke har konfigurert en Google Authenticator-kode, vil ikke kunne logge inn grafisk.

Neste gang en bruker logger på grafisk, blir de bedt om passordet sitt og Deretter ble det bedt om at gjeldende bekreftelseskode vises på telefonen. Hvis de ikke oppgir bekreftelseskoden, vil de ikke få lov til å logge inn.

Prosessen skal være ganske lik for andre Linux-distribusjoner og -plater, da de fleste vanlige Linux-desktop-sesjonsforvaltere bruker PAM. Du må sannsynligvis bare redigere en annen fil med noe som ligner på aktivering av riktig PAM-modul.

Hvis du bruker Home Directory Encryption

Eldre utgivelser av Ubuntu ga et enkelt "hjemmemappe kryptering" alternativ som krypterte hele hjemmekatalog til du oppgir passordet ditt. Spesifikt, dette bruker ecryptfs. Men fordi PAM-programvaren er avhengig av en Google Authenticator-fil som er lagret i din hjemmekatalog som standard, krypterer krypteringen PAM-lesingen av filen, med mindre du sikrer at den er tilgjengelig i ukryptert form til systemet før du logger inn. Les README for mer informasjon om å unngå dette problemet hvis du fortsatt bruker de utdaterte hjemmekatalogkrypteringsalternativene.

Moderne versjoner av Ubuntu tilbyr i stedet fulldiskkryptering, som vil fungere bra med alternativene ovenfor. Du trenger ikke å gjøre noe spesielt.

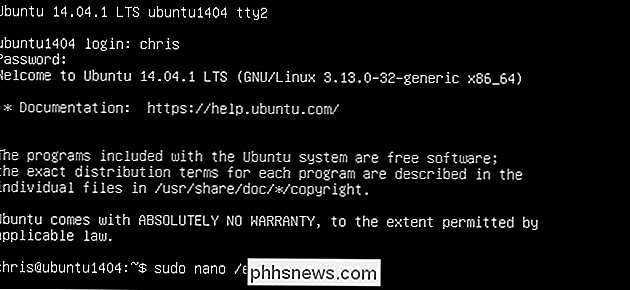

Hjelp, det brøt!

Fordi vi bare aktiverte dette for grafiske pålogginger, bør det være enkelt å deaktivere hvis det forårsaker et problem. Trykk på en tastekombinasjon som Ctrl + Alt + F2 for å få tilgang til en virtuell terminal og logg inn der med brukernavnet og passordet ditt. Du kan da bruke en kommando som sudo nano /etc/pam.d/lightdm for å åpne filen for redigering i en terminal tekstredigerer. Bruk vår guide til Nano for å fjerne linjen og lagre filen, og du vil kanskje logge på normalt igjen.

Du kan også tvinge Google Authenticator til å være nødvendig for andre typer pålogginger - muligens alle systemloggene - ved å legge til linjen "auth required pam_google_authenticator.so" til andre PAM konfigurasjonsfiler. Vær forsiktig hvis du gjør dette. Og husk at du kanskje vil legge til "nullok", slik at brukere som ikke har gått gjennom installasjonsprosessen, fortsatt kan logge inn.

Ytterligere dokumentasjon om hvordan du bruker og konfigurerer denne PAM-modulen, finnes i programvarens README-fil på GitHub.

Slik gjenoppretter du Apples programlansering til standard

Å Spille rundt med nye programstartere på Android, er ganske morsomt, men det er ikke helt klart hvordan du bytter tilbake til standard Google-launcher. Les videre som vi viser deg. RELATED: Slik setter du standard apper på Android Bytte standardprogrammer kan være litt forvirrende. Faktisk var bytting av standard launcher forvirrende nok til at du startet i Android 4.

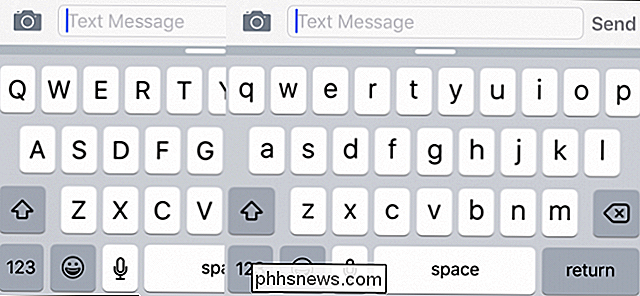

Slik gjenaktiverer du det gamle øvre saken Touch-tastaturet i iOS 9

En av forbedringene som ble implementert i iOS 9, var et nytt stil-tastatur som enkelt lar brukerne fortelle forskjellen mellom øvre og små bokstaver modus. Hvis du foretrekker det gamle tastaturet for tastatur, kan du her aktivere det. Av alle forbedringene Apple har laget til iOS fra versjon 8 til versjon 9, er muligheten til å se små bokstaver på tastaturet når det er i små bokstaver modus.