Hvor dårlig er AMD Ryzen og Epyc CPU-feil?

AMD har nå bekreftet at "AMD-feilene" avslørt av CTS-Labs er ekte. Vi anbefaler at du installerer BIOS-oppdateringen som løser dem når den er tilgjengelig. Men ikke bekymre deg for mye. Faren for disse feilene har vært overdrevet.

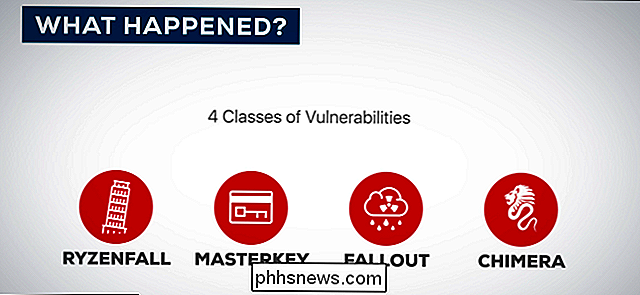

Fire separate sårbarheter er identifisert, og de heter Ryzenfall, Masterkey, Fallout og Chimera. Disse feilene påvirker AMD Ryzen-prosessorer og EPYC-serverprosessorer, som begge er basert på AMDs Zen-mikroarkitektur. Akkurat nå har det ikke vært rapporter om at disse sårbarhetene blir utnyttet i naturen. Feilene har bare nylig blitt bekreftet. Og dessverre er det ingen måte å avgjøre om en CPU har blitt kompromittert. Men her er det vi vet.

Angreperen trenger administrativ tilgang

RELATERT: Hvordan vil feilene i smeltepunktet og spektret påvirke min PC?

Den virkelige takeaway her er at hver enkelt sårbarhet CTS-Labs annonsert krever administrativ tilgang på en datamaskin som kjører en AMD Ryzen eller EPYC CPU å utnytte. Og hvis angriperen har administrativ tilgang på datamaskinen din, kan de installere keyloggers, se alt du gjør, stjele alle dataene dine, og utføre mange andre ekle angrep.

Med andre ord tillater disse sårbarhetene en angriper som har har allerede skadet datamaskinen din for å gjøre ytterligere dårlige ting de ikke burde kunne gjøre.

Selvfølgelig er disse sikkerhetsproblemene fortsatt et problem. I verste fall kan en angriper effektivt kompromittere CPUen selv, skjule skadelig programvare inni den som fortsetter, selv om du starter datamaskinen på nytt eller installerer operativsystemet på nytt. Det er ille, og AMD jobber med en løsning. Men en angriper trenger fortsatt administrativ tilgang til PCen din i første omgang for å utføre dette angrepet.

Med andre ord er dette mye mindre skummelt enn smelte og spekter sårbarheter, noe som tillot programvare uten administrativ tilgang, selv JavaScript-kode kjører på en nettside i en nettleser - for å lese data som den ikke burde ha tilgang til.

Og i motsetning til hvordan patcher for Meltdown and Specter kan bremse eksisterende systemer, sier AMD at det ikke vil være noen ytelse innvirkning når du fikser disse feilene

Hva er MASTERKEY, FALLOUT, RYZENFALL og CHIMERA?

RELATED: Intel Management Engine, forklart: Den lille datamaskinen inne i CPUen din

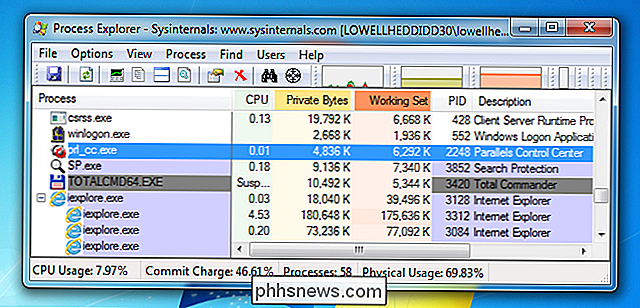

Tre av de fire sårbarhetene er angrep på AMDs plattformsikkerhetsprosessor , eller PSP. Dette er en liten, innebygd sikkerhetskopiprosessor innebygd i AMDs CPUer. Den kjører faktisk på en separat ARM-CPU. Det er AMDs versjon av Intel Management Engine (Intel ME), eller Apple Secure Enclave.

Denne sikkerhetsprosessoren skal være helt isolert fra resten av datamaskinen og får bare kjøres pålitelig, sikker kode. Den har også full tilgang til alt på systemet. For eksempel håndterer den Trusted Platform Module (TPM) funksjoner som aktiverer ting som enhetskryptering. PSP-en har fastvare som kan oppdateres via system BIOS-oppdateringer, men den aksepterer bare oppdateringer som er kryptografisk signert av AMD, noe som betyr at angripere ikke kan sprekke det i teorien.

MASTERKEY-sårbarheten tillater en angriper med administrativ tilgang på en datamaskin for å omgå signaturkontrollen og installere sin egen firmware inne i AMD Platform Security Processor. Denne ondsinnede fastvaren vil da ha full tilgang til systemet og vil fortsette selv når du starter eller installerer operativsystemet på nytt.

PSP-en viser også en API til datamaskinen. FALLOUT og RYZENFALL sårbarheter utnytter feilene som PSP utsettes for å kjøre kode i PSP eller System Management Mode (SMM). Angriperen bør ikke kunne kjøre kode i disse beskyttede miljøene og kunne installere vedvarende skadelig programvare i SMM-miljøet.

Mange socket AM4 og TR4 hovedkort har et "Promontory chipset." Dette er en maskinvarekomponent på hovedkortet som håndterer kommunikasjon mellom AMD CPU, minne og andre system enheter. Den har full tilgang til alt minne og enheter på systemet. Imidlertid utnytter CHIMERA sårbarheten feil i Promontory-brikkesettet. For å dra nytte av det, må en angriper installere en ny maskinvaredriver, og bruk den driveren til å sprenge brikkesettet og kjøre kode på selve brikkesettprosessoren. Dette problemet påvirker bare noen Ryzen Workstation- og Ryzen Pro-systemer, da brikkesettet ikke brukes på EPYC Server-plattformer.

Igjen, hver eneste AMD-feil her-MASTERKEY, FALLOUT, RYZENFALL og CHIMERA-all krever en angriper å kompromittere PCen din og kjøre programvare med administratortilgang for å utnytte dem. Men den angriperen vil da kunne skjule skadelig kode der tradisjonelle sikkerhetsprogrammer aldri vil finne det.

For mer informasjon, les AMDs tekniske vurdering og denne tekniske oversikten fra Trail of Bits.

CTS-Labs, som avslørte Disse flyter, mener at AMD nedkonkurrerer alvorlighetsgraden. Men mens vi er enige om at dette er potensielt alvorlige problemer som bør løses, føler vi at det er viktig å påpeke hvor vanskelig de ville være å utnytte - i motsetning til Meltdown and Specter.

BIOS-oppdateringer er på vei

RELATERT: Slik kontrollerer du BIOS-versjonen og oppdaterer den

AMD vil fikse MASTERKEY, FALLOUT og RYZENFALL problemer via firmware oppdateringer til AMD Platform Security Processor (PSP). Disse oppdateringene vil være tilgjengelige via BIOS-oppdateringer. Du må få disse BIOS-oppdateringene fra PC-produsenten eller, hvis du har bygget din egen PC, fra hovedkortprodusenten.

Den 21. mars sa AMD at det var planlagt å frigjøre disse oppdateringene "i de kommende ukene", så Hold øye med BIOS-oppdateringer før slutten av april. CTS-Labs mener at denne tidslinjen er "drastisk optimistisk", men vi vil se hva som skjer.

AMD har også sagt at det vil fungere med ASMedia, tredjepartsfirmaet som utviklet Promontory-brikkesettet, for å lappe CHIMERA-angrepet . Men som CTS-Labs notater, ga AMD ikke en tidslinje for denne oppdateringen. Fiksering for CHIMERA vil også bli gjort tilgjengelig via fremtidige BIOS-oppdateringer.

Bildekreditt: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

Slik stopper du WhatsApp-vennene dine fra å vite at du har lest deres meldinger.

WhatsApp er en veldig populær, Facebook-eid meldingstjeneste, selv om de fleste av brukerne er utenfor USA. Mens det er kryptert fra ende til slutt for å beskytte deg mot spionering, leser WhatsApp-aksjer som standard-slik at folk kan se om du har lest meldingen deres, så vel som å dele den siste gangen du var online.

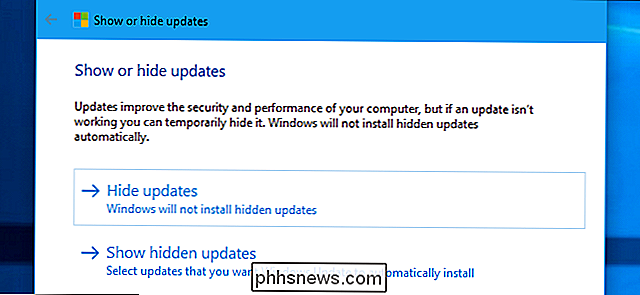

Slik avinstallerer og blokkerer du oppdateringer og drivere på Windows 10

Windows 10 laster ned og installerer automatisk alle oppdateringer. Dette inkluderer sikkerhetsoppdateringer, funksjon oppdateringer og driveroppdateringer gitt gjennom Windows Update. Dette er vanligvis en god ting, men hvis en driver eller oppdatering forårsaker problemer, kan du avinstallere den og blokkere Windows fra å laste den ned igjen.