Ikke panikk, men alle USB-enheter har et stort sikkerhetsproblem

USB-enheter er tilsynelatende farligere enn vi noen gang har forestilt oss. Dette handler ikke om skadelig programvare som bruker AutoPlay-mekanismen i Windows. Denne gangen er det en grunnleggende designfeil i selve USB.

RELATED: Hvordan AutoRun Malware ble et problem på Windows, og hvordan det var (mest) Fast

Nå bør du ikke plukke opp og bruke mistenkelige USB-minnepinner du finner å ligge rundt. Selv om du sørget for at de var fri for ondsinnet programvare, kunne de ha ondsinnet firmware .

Det er alt i firmware

USB står for "universell seriell buss." Det skal være en universell type av port- og kommunikasjonsprotokoll som lar deg koble til mange forskjellige enheter til datamaskinen. Lagringsenheter som flash-stasjoner og eksterne harddisker, mus, tastaturer, spillkontroller, lydhodesett, nettverkskort og mange andre typer enheter bruker alle USB-enheter over samme type port.

Disse USB-enhetene og andre komponenter i Datamaskinen kjører en type programvare kalt «firmware». I hovedsak, når du kobler en enhet til datamaskinen din, er fastvaren på enheten det som gjør det mulig for enheten å fungere. For eksempel kan en vanlig USB-flash-stasjonvare håndtere overføring av filene frem og tilbake. Et USB-tastaturets firmware vil konvertere fysiske nøkkelpresser på tastaturet til digitale nøkkeldata som sendes over USB-tilkoblingen til datamaskinen.

Denne fastvaren er egentlig ikke et vanlig programvare som datamaskinen har tilgang til. Det er koden som kjører enheten selv, og det er ingen reell måte å se etter og kontrollere at en USB-enhetens fastvare er trygt.

Hva skadelig firmware kunne gjøre

Nøkkelen til dette problemet er det designmålet som USB-enheter kan gjøre mange forskjellige ting. For eksempel kan en USB-flash-stasjon med skadelig fastvare fungere som et USB-tastatur. Når du kobler den til datamaskinen, kan den sende tastaturetrykk til datamaskinen som om noen sitter ved datamaskinen, skriver tastene. Takket være hurtigtastene kan en skadelig fastvare som fungerer som et tastatur, for eksempel åpne et kommandopromptvindu, laste ned et program fra en ekstern server, kjøre den og godta en UAC-spørring.

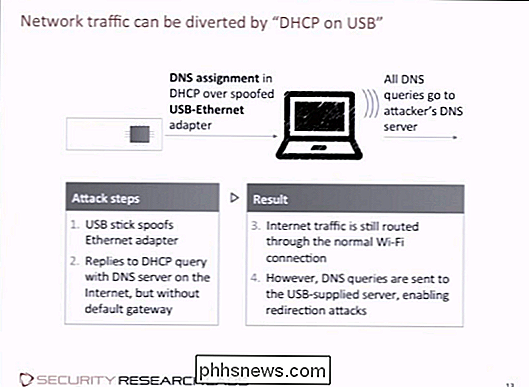

Mer snyggt, en USB-flash stasjonen kan virke som normalt, men fastvaren kan endre filer etter hvert som de forlater enheten, smitte dem. En tilkoblet enhet kan fungere som en USB Ethernet-adapter og rute trafikk over ondsinnede servere. En telefon eller en hvilken som helst type USB-enhet med egen Internett-tilkobling kan bruke denne tilkoblingen til reléinformasjon fra datamaskinen.

RELATED: Ikke alle virusene er virus: 10 skadelige begreper forklart

En endret lagring enheten kan fungere som en oppstartsenhet når den oppdager at datamaskinen starter opp, og datamaskinen vil da starte opp fra USB, laster et stykke skadelig programvare (kjent som en rootkit) som deretter starter opp det virkelige operativsystemet, og kjører under det.

Viktigst, USB-enheter kan ha flere profiler knyttet til dem. En USB-flash-enhet kan hevde å være en flash-stasjon, et tastatur og et USB Ethernet-nettverkskort når du setter det inn. Det kan fungere som en vanlig flash-stasjon, mens du forbeholder deg retten til å gjøre andre ting.

Dette er bare et grunnleggende problem med USB selv. Det gjør det mulig å lage skadelige enheter som kan late som bare en type enhet, men også være andre typer enheter.

Datamaskiner kan infisere en USB-enhetens firmware

Dette er ganske skremmende så langt, men ikke helt. Ja, noen kan opprette en endret enhet med en ondsinnet fastvare, men du kommer sannsynligvis ikke over dem. Hva er oddsene du vil bli overlevert en spesialdesignet skadelig USB-enhet?

MalUSB-testen "BadUSB" tar dette til et nytt, skummelt nivå. Forskere for SR Labs tilbrakte to måneders reverse-engineering grunnleggende USB-firmwarekode på mange enheter og fant ut at det faktisk kunne omprogrammeres og endres. Med andre ord kan en infisert datamaskin omprogrammere en tilkoblet USB-enhetens fastvare, og slå den USB-enheten til en skadelig enhet. Denne enheten kunne da infisere andre datamaskiner den var koblet til, og enheten kunne spre seg fra datamaskin til USB-enhet til datamaskin til USB-enhet og videre og videre.

RELATERT: Hva er "Juice Jacking", og bør jeg unngå offentlige telefonladere?

Dette har skjedd tidligere med USB-stasjoner som inneholder skadelig programvare som avhenger av funksjonen Windows AutoPlay, for automatisk å kjøre skadelig programvare på datamaskiner de var tilkoblet til. Men nå kan antivirusverktøyene ikke oppdage eller blokkere denne nye typen infeksjon som kan spre seg fra enhet til enhet.

Dette kan potensielt kombineres med "juice jacking" angrep for å infisere en enhet som den lader via USB fra en ondsinnet USB port.

Den gode nyheten er at dette bare er mulig med ca. 50% av USB-enheter fra slutten av 2014. Den dårlige nyheten er at du ikke kan fortelle hvilke enheter som er sårbare og som ikke er uten å spre dem åpne og undersøker det interne kretsløpet. Produsenter vil forhåpentligvis designe USB-enheter mer sikkert for å beskytte deres firmware fra å bli modifisert i fremtiden. Men i mellomtiden er en stor mengde USB-enheter i naturen sårbare for å bli omprogrammet.

Er dette et reelt problem?

Så langt har dette vist seg å være et teoretisk sårbarhet. Ekte angrep har blitt demonstrert, så det er et ekte sårbarhet - men vi har ikke sett det utnyttet av noen egentlig skadelig programvare i naturen enda. Noen har teoretisert at NSA har kjent om dette problemet en stund og har brukt den. NSAs COTTONMOUTH-utnytte ser ut til å involvere bruk av modifiserte USB-enheter for å angripe mål, selv om det ser ut til at NSA også er implantert spesialisert maskinvare i disse USB-enhetene.

Dette problemet er likevel ikke noe du snart vil komme til. I daglig sans trenger du sannsynligvis ikke å se vennens Xbox-kontroller eller andre vanlige enheter med stor mistanke. Dette er imidlertid en kjernefeil i USB selv som bør løses.

Slik kan du beskytte deg selv

Du bør være forsiktig når du arbeider med mistenkelige enheter. I dagene med Windows AutoPlay malware, ville vi noen ganger høre om USB-minnepinner igjen i selskapets parkeringsplasser. Håpet var at en medarbeider ville plukke opp flash-stasjonen og koble den til en bedriftens datamaskin, og deretter ville stasjonens malware automatisk kjøre og infisere datamaskinen. Det var kampanjer for å øke bevisstheten om dette, og oppfordret folk til ikke å hente USB-enheter fra parkeringsplassene og koble dem til datamaskinene sine.

Med AutoPlay nå deaktivert som standard, har vi en tendens til å tro at problemet er løst. Men disse USB-firmwareproblemene viser mistenkelige enheter kan fortsatt være farlige. Ikke hent USB-enheter fra parkeringsplasser eller gaten og koble dem inn.

Hvor mye du bør bekymre deg, avhenger av hvem du er og hva du gjør, selvfølgelig. Bedrifter med kritiske forretningshemmeligheter eller økonomiske data vil kanskje være ekstra forsiktige med hvilke USB-enheter som kan plugge seg inn i hvilke datamaskiner som forhindrer infeksjoner i å spre.

Selv om dette problemet kun har blitt sett i bevis-of-concept-angrep så langt, er det utsetter en stor kjernesikkerhetsfeil i enhetene vi bruker hver dag. Det er noe å huske på, og ideelt sett noe som burde løses for å forbedre sikkerheten til USB selv.

Image Credit: Harco Rutgers on Flickr

Hva gjør du hvis du ikke kan finne lagpanelet (eller et annet panel) i Photoshop

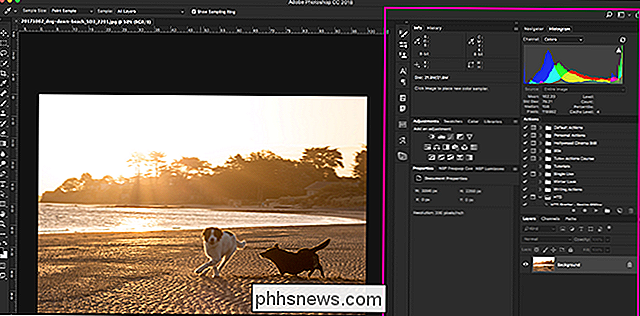

Photoshop er et utrolig fleksibelt program. For å holde grensesnittet fleksibelt, bruker Photoshop "Paneler" for hvert verktøy eller funksjon. For eksempel, her er hvordan jeg har Photoshop satt opp. Alt på høyre side er et annet panel. Det er et par nesten universelle paneler som du må bruke hver gang du bruker Photoshop, som lagpanelet.

Hvordan få gratis magasiner på din tenne med kaliber

Har du noen gang ønsket at du kunne få det siste utgaven av favorittmagasinet din på Kindle? Eller ønsk deg at du kan slå favorittwebområdet ditt til en digital fordøyelse av artikler for å lese som en e-bok? Kaliber kan få det til å skje. Slik fungerer dette Digitale magasinabonnement er et rot. Noen magasinabonnement kommer med tilgang til den digitale versjonen, noen gjør det ikke.