Forskjellen mellom WEP, WPA og WPA2 Wi-Fi-passord

Selv om du vet at du må sikre ditt Wi-Fi-nettverk (og allerede har gjort det), finner du sannsynligvis alt Sikkerhetsprotokollet akronymer litt forvirrende. Les videre når vi markerer forskjellene mellom protokoller som WEP, WPA og WPA2, og hvorfor det betyr noe som akronym du slår på ditt hjem Wi-Fi-nettverk.

Hva betyr det?

Du gjorde det du ble fortalt å gjøre, logget du på ruteren din etter at du kjøpte den og koblet den inn for første gang, og angi et passord. Hva betyr det noe hva den lille akronym ved siden av sikkerhetsprotokollen du valgte, var? Som det viser seg, betyr det mye. Som det er tilfelle med alle sikkerhetsstandarder, har økt datakraft og utsatte sårbarheter gjort eldre Wi-Fi-standarder i fare. Det er nettverket ditt, det er dataene dine, og hvis noen hijacker nettverket ditt for sine ulovlige hijinks, blir det din dør politiet kommer og banker på. Forstå forskjellene mellom sikkerhetsprotokoller og implementering av den mest avanserte som ruteren din kan støtte (eller oppgradere hvis den ikke støtter gjeldende gen sikre standarder), er forskjellen mellom å tilby noen enkel tilgang til hjemmenettverket ditt og ikke.

WEP , WPA og WPA2: Wi-Fi-sikkerhet gjennom tidene

Wi-Fi-sikkerhetsprotokoller har siden slutten av 1990-tallet gjennomgått flere oppgraderinger, med fullstendig avskrivning av eldre protokoller og betydelig revisjon av nyere protokoller. En spasertur gjennom historien om Wi-Fi-sikkerhet tjener til å markere både hva som er der ute akkurat nå, og hvorfor du bør unngå eldre standarder.

WEP (Wired Equivalent Privacy)

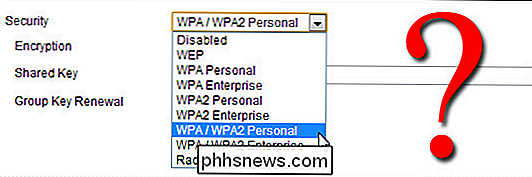

Wired Equivalent Privacy (WEP) er den mest brukte Wi-Fi sikkerhetsprotokoll i verden. Dette er en funksjon av alder, bakoverkompatibilitet og det faktum at det vises først i valgvalgsmenyene i mange rutepaneler.

WEP ble ratifisert som en Wi-Fi-sikkerhetsstandard i september 1999> . De første versjoner av WEP var ikke særlig sterk, selv for tiden de ble utgitt, fordi amerikanske restriksjoner på eksport av ulike kryptografiske teknologier førte til at produsenter begrenser sine enheter til bare 64-bits kryptering. Når restriksjonene ble løftet, ble det økt til 128-bit. Til tross for introduksjonen av 256-biters WEP, er 128-biters en av de vanligste implementasjonene.

Til tross for revisjoner av protokollen og en økt nøkkelstørrelse, ble det oppdaget mange sikkerhetsfeil i WEP-standarden. Etter hvert som datakraften økte, ble det lettere og lettere å utnytte disse feilene. Så tidlig som i 2001 flyktet bevis for konseptutnyttelse, og i 2005 ga FBI en offentlig demonstrasjon (for å øke bevisstheten om WEPs svakheter) der de sprakk WEP-passord i løpet av få minutter ved hjelp av fritt tilgjengelig programvare.

Til tross for ulike forbedringer, arbeidstimer og andre forsøk på å kaste opp WEP-systemet, er det fortsatt svært sårbart. Systemer som stole på WEP skal oppgraderes, eller hvis sikkerhetsoppgraderinger ikke er et alternativ, erstattes. Wi-Fi Alliance offisielt pensjonerte WEP i 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) var Wi-Fi Alliansens direkte svar og erstatning for de stadig synlige sårbarhetene i WEP standard. WPA ble formelt vedtatt i 2003, et år før WEP ble offisielt pensjonert. Den vanligste WPA-konfigurasjonen er WPA-PSK (Pre-Shared Key). Nøklene som brukes av WPA er 256-bit, en signifikant økning i forhold til 64-biters og 128-biters nøkler som brukes i WEP-systemet.

Noen av de betydelige endringene som ble implementert med WPA, inkluderte meldingsintegritetskontroller (for å fastslå om en angriper hadde fanget eller endret pakker passert mellom tilgangspunktet og klienten) og Temporal Key Integrity Protocol (TKIP). TKIP benytter et systempakke per pakke som var radikalt sikrere enn det faste nøkkelsystemet som ble brukt av WEP. TKIP-krypteringsstandarden ble senere erstattet av Advanced Encryption Standard (AES).

Til tross for hva en betydelig forbedring WPA var over WEP, spøkte spøkelsen av WEP WPA. TKIP, en kjernebestanddel av WPA, ble utviklet for å kunne enkelt rulles ut via firmwareoppgraderinger på eksisterende WEP-aktiverte enheter. Som sådan måtte den resirkulere visse elementer som ble brukt i WEP-systemet, som i siste instans også ble utnyttet.

WPA, som sin forgjenger WEP, har blitt vist ved både proof of concept og anvendte offentlige demonstrasjoner for å være sårbare for inntrenging. Interessant er at prosessen som WPA vanligvis bryter med, ikke er et direkte angrep på WPA-protokollen (selv om slike angrep er vellykket demonstrert), men ved angrep på et tilleggssystem som ble rullet ut med WPA-Wi-Fi Protected Setup (WPS ) som ble designet for å gjøre det enkelt å koble enhetene til moderne tilgangspunkter.

Wi-Fi Protected Access II (WPA2)

WPA har fra 2006 blitt offisielt erstattet av WPA2. En av de viktigste endringene mellom WPA og WPA2 er obligatorisk bruk av AES-algoritmer og introduksjon av CCMP (Counter Cipher Mode med Block Chaining Message Authentication Code Protocol) som erstatning for TKIP. Imidlertid er TKIP fortsatt bevart i WPA2 som et tilbakeslagssystem og for interoperabilitet med WPA.

For øyeblikket er det primære sikkerhetsproblemet for det faktiske WPA2-systemet en uklar en (og krever at angriperen allerede har tilgang til det sikrede Wi- Fi-nettverk for å få tilgang til bestemte nøkler og deretter fortsette å angripe andre enheter på nettverket). Som sådan er sikkerhetsimplikasjonene av de kjente WPA2-sårbarhetene begrenset nesten helt til enterprise level-nettverk og fortjener liten eller ingen praktisk hensyn i forhold til sikkerhetsnettverket.

Dessverre er det samme sikkerhetsproblemet som er det største hullet i WPA-rustningen angrepvektoren gjennom Wi-Fi Protected Setup (WPS) -restrengene i moderne WPA2-kompatible tilgangspunkter. Selv om det å bryte seg inn i et WPA / WPA2-sikret nettverk som bruker dette sikkerhetsproblemet, krever alt fra 2-14 timer vedvarende innsats med en moderne datamaskin, er det fortsatt et legitimt sikkerhetsproblem. WPS skal deaktiveres, og hvis mulig bør fastvaren til tilgangspunktet blinkes til en distribusjon som ikke engang støtter WPS, slik at angrepvektoren er helt fjernet.

Wi-Fi Security History Acquired; Nå, hva?

På dette tidspunktet føler du deg også litt (fordi du trygt bruker den beste sikkerhetsprotokollen som er tilgjengelig for Wi-Fi-tilgangspunktet) eller litt nervøs (fordi du valgte WEP siden det var øverst på listen). Hvis du er i den sistnevnte leiren, vær ikke rasende; Vi har dekket deg.

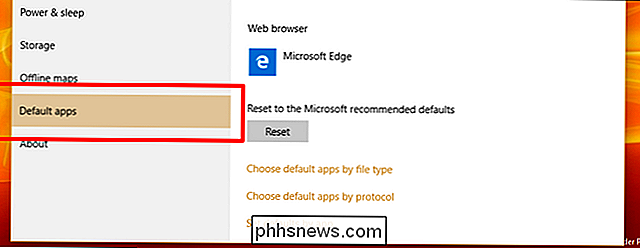

Før vi treffer deg med en ytterligere leseliste over våre beste Wi-Fi-sikkerhetsartikler, er dette krasjbanen. Dette er en grunnleggende liste som rangerer de nåværende Wi-Fi-sikkerhetsmetodene som er tilgjengelige på en hvilken som helst moderne router (etter 2006), bestilt fra beste til verste:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES

- WEP

- Åpne nettverk (ingen sikkerhet i det hele tatt)

- Ideelt sett vil du deaktivere Wi-Fi Protected Setup (WPS) og angi din ruteren til WPA2 + AES. Alt annet på listen er et mindre enn ideelt skritt ned fra det. Når du kommer til WEP, er sikkerhetsnivået ditt så lavt, det handler om like effektivt som et kjedeleddgjerde - gjerdet eksisterer bare for å si "hei, dette er min eiendom", men alle som faktisk ønsket seg kunne bare klatre rett over det.

Hvis alt dette tenker på Wi-Fi-sikkerhet og kryptering, har du nysgjerrig på andre triks og teknikker du enkelt kan distribuere for å sikre ditt Wi-Fi-nettverk, bør neste stopp stoppe på følgende How-To Geek-artikler:

Wi-Fi-sikkerhet: Skal du bruke WPA2 + AES, WPA2 + TKIP eller begge?

- Slik sikrer du ditt Wi-Fi-nettverk mot inntrenging

- Ikke har en falsk følelse av sikkerhet: 5 usikre måter Slik sikrer du Wi-Fi

- Slik aktiverer du et tilgangspunkt for gjester på ditt trådløse nettverk

- De beste Wi-Fi-artiklene for å sikre nettverket ditt og optimalisere ruteren din

- Væmmet med en grunnleggende forståelse av hvordan Wi-Fi sikkerhetsarbeid og hvordan du kan forbedre og oppgradere ditt hjemmenettverks tilgangspunkt, vil du sitte pent med en nå sikker W i-Fi-nettverk.

Skjermbilde Tour: De 29 nye universelle appene som følger med Windows 10

Windows 10 er ikke bare et forbedret skrivebordsmiljø. Den inneholder mange "universelle apps", som ofte erstatter eksisterende stasjonære apper. I motsetning til Windows 8 kan disse appene kjøre i Windows på skrivebordet, slik at du kanskje vil bruke dem. Disse appene er mye mer modne enn programmene som følger med Windows 8.

Skal du kjøpe Kinect for Xbox One? Hva gjør det til og med?

Når Microsoft først annonserte Xbox One, var Kinect en "viktig" del av konsollen. Faktisk ville Xbox One ikke engang fungere med mindre Kinect ble plugget inn. Det er endret, men i dag er de mest populære Xbox One-bunter ikke engang en Kinect. Microsoft selger fortsatt Xbox One-bunter som inkludere en Kinect, og du kan kjøpe en Kinect separat og koble den til Xbox One hvis du ikke kjøpte en først.