PC-firmaer blir sløv med sikkerhet

Ingenting er helt sikkert, og vi vil aldri eliminere alle sårbarheter der ute. Men vi bør ikke se så mange slurvete feil som vi har sett fra HP, Apple, Intel og Microsoft i 2017.

Vennligst PC-produsenter: Bruk tid på det kjedelige arbeidet for å sikre våre PCer. Vi trenger sikkerhet mer enn vi trenger skinnende nye funksjoner.

Apple forlot et hull i MacOS, og gjorde en dårlig jobbpatching.

Hvis dette var noe annet år, ville folk holde Apples Macs opp som et alternativ til PC-kaoset. Men dette er 2017, og Apple har hatt den mest amatørlige, slurvete feilen av alt, så la oss starte der.

RELATERT: Stort macOS-feil gir root-innlogging uten passord. Her er Fix

Apples nyeste versjon av MacOS, kjent som "High Sierra", hadde et gapende sikkerhetshull som tillot angriperne å raskt logge på som root og få full tilgang til PCen din, bare ved å prøve å logge inn noen ganger uten et passord. Dette kan skje eksternt via skjermdeling, og det kan til og med omgå FileVault-kryptering som brukes til å sikre filene dine.

Verre enn, plasterene Apple sprang ut for å fikse dette gjorde ikke nødvendigvis løse problemet. Hvis du installerte en annen oppdatering etterpå (fra før sikkerhetshullet ble funnet), ville det åpne hullet igjen - Apples patch ble ikke inkludert i andre OS-oppdateringer. Så ikke bare var det en dårlig feil i High Sierra i første omgang, men Apples svar - mens det var ganske raskt - var et rot.

Dette er en utrolig dårlig feil fra Apple. Hvis Microsoft hadde et slikt problem i Windows, ville Apple-ledere ta potteskudd i Windows i presentasjoner i årene som kommer.

Apple har spilt på Macs sikkerhetsrekvisita for lenge, selv om Mac-maskiner fortsatt er mindre sikre enn Windows-PCer på noen grunnleggende måter. For eksempel har Macer fortsatt ikke UEFI Secure Boot for å hindre at angripere ødelegger oppstartsprosessen, ettersom Windows-PCer har hatt siden Windows 8. Sikkerhet ved uklarhet kommer ikke til å fly til Apple lenger, og de må trappe den opp.

HPs forhåndsinstallerte programvare er en absolutt rot

RELATERT: Slik kontrollerer du om HP-bæreren har Conexant Keylogger

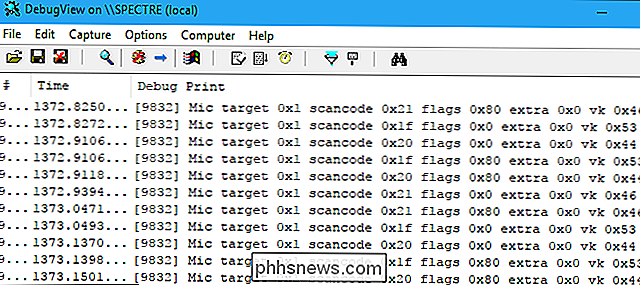

HP har ikke hatt et godt år. Deres verste problem, som jeg personlig opplevde på min laptop, var Conexant keylogger. Mange HP bærbare datamaskiner leveres med en lyddriver som loggte alle tastetrykkene til en MicTray.log-fil på datamaskinen, som alle kunne se (eller stjele). Det er helt gal at HP ikke ville fange denne debugkoden før den ble sendt på PCer. Det var ikke engang skjult - det var aktivt å lage en keylogger-fil!

Det har også vært andre, mindre alvorlige problemer på HP-PCer. HP Touchpoint Manager-kontroversen var ikke helt "spionprogrammer" som mange medier, men HP mislyktes i å kommunisere med sine kunder om problemet, og Touchpoint Manager-programvaren var fortsatt et ubrukelig, CPU-hogging-program som ikke er nødvendig for hjemmedatamaskiner.

Og i tillegg til alt, hadde HP bærbare datamaskiner enda en ny keylogger som standard installert som en del av Synaptics touchpad-drivere. Denne er ikke helt så latterlig som Conexant. Den er deaktivert som standard og kan ikke aktiveres uten administratortilgang - men det kan hjelpe angriperne å unngå deteksjon av antimalware-verktøy hvis de ønsket å keylog en HP-bærbar PC. Verre enn, HPs svar innebærer at andre PC-produsenter kan ha samme driver med samme keylogger. Derfor kan det være et problem på tvers av den bredere PC-industrien.

Intels prosessor-inne-en-prosessor er slitt med huller

Intels styringsmaskin er et lite operativsystem med lukket boks med svart boks som er en del av alle moderne Intel-brikkesett. Alle PCer har Intel Management Engine i noen konfigurasjon, til og med moderne Mac-maskiner.

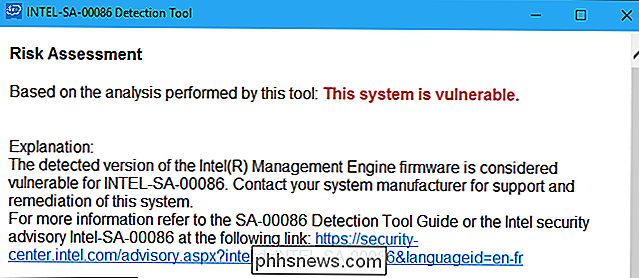

Til tross for Intels tilsynelatende push for sikkerhet ved dunkelhet, har vi sett mange sikkerhetsproblemer i Intel Management Engine i år. Tidligere i 2017 var det et sikkerhetsproblem som tillot ekstern administrasjon uten tilgang til passord. Heldigvis var dette bare brukt på PCer som hadde Intels Active Management Technology (AMT) aktivert, så det ville ikke påvirke hjemmebrukernes PCer.

Siden da har vi sett en rekke andre sikkerhetshull som måtte patches i praktisk talt hver PC. Mange av de berørte PCene har fremdeles ikke hatt patcher som er utgitt for dem ennå.

Dette er spesielt dårlig fordi Intel nekter å tillate brukere å raskt deaktivere Intel Management Engine med en UEFI-firmware (BIOS) -innstilling. Hvis du har en PC med Intel ME som produsenten ikke vil oppdatere, har du ikke lykke til og vil ha en sårbar PC for alltid ... vel, til du kjøper en ny.

I Intels hastighet for å starte sin egen fjernadministrasjonsprogramvare som kan fungere selv når en PC er slått av, har de introdusert et saftig mål for angriperne å gå på kompromiss. Angrep mot Intel Management-motoren vil fungere på praktisk talt alle moderne PC-er. I 2017 ser vi de første konsekvensene av det.

Til og med Microsoft trenger litt fremsyn

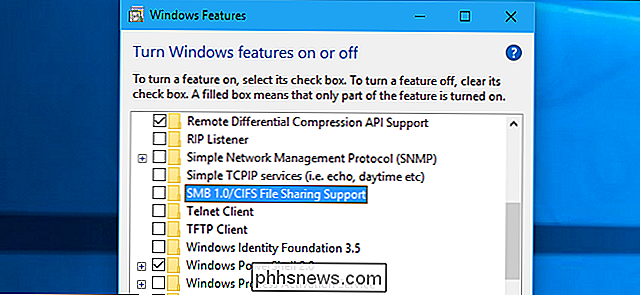

RELATED: Slik deaktiverer du SMBv1 og beskytter Windows PC fra angrep

Det ville være lett å peke til Microsoft og si at alle trenger å lære av Microsofts troverdige Computing Initiative, som startet i Windows XP-dagene.

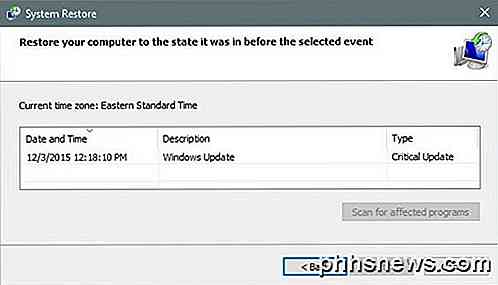

Men selv Microsoft har vært litt slurvet i år. Dette handler ikke bare om normale sikkerhetshull som et uhyggelig fjernkontrollkjerne i Windows Defender, men problemer Microsoft burde lett ha sett. Komme i gang. De ekle WannaCry- og Petya-skadelige epidemiene i 2017 spredte begge med sikkerhetshull i den gamle SMBv1-protokollen. Alle visste at denne protokollen var gammel og sårbar, og Microsoft anbefalte selv å deaktivere den. Men til tross for alt det var det fortsatt

aktivert som standard på Windows 10 frem til Fall Creators Update. Og det ble bare deaktivert fordi de massive angrepene presset Microsoft for å endelig takle problemet. Det betyr at Microsoft bryr seg så mye om eldgammel kompatibilitet som det vil åpne Windows-brukere for å angripe i stedet for å deaktivere funksjonene som svært få mennesker trenger. Microsoft måtte ikke engang fjerne det - bare deaktiver det som standard! Organisasjoner kunne lett ha aktivert det for eldre formål, og hjemmebrukere ville ikke ha vært utsatt for to av 2017 største epidemier. Microsoft trenger fremsynet for å fjerne funksjoner som dette før de forårsaker slike store problemer.

Disse selskapene er ikke de eneste som har problemer selvfølgelig. I 2017 oppdaget Lenovo endelig å slutte seg til US Federal Trade Commission over å installere "Superfish" man-in-the-middle-programvare på PC-er tilbake i 2015. Dell sendte også et rotsertifikat som ville tillate et man-i-midten-angrep tilbake i 2015.

Dette virker bare som for mye. Det er på tide at alle involverte blir mer seriøse om sikkerhet, selv om de må forsinke noen skinnende nye funksjoner. Å gjøre det kan ikke hente overskrifter ... men det vil forhindre at overskriftene ingen vil se.

Bildetekst: ja-bilder / Shutterstock.com, PhuShutter / Shutterstock.com

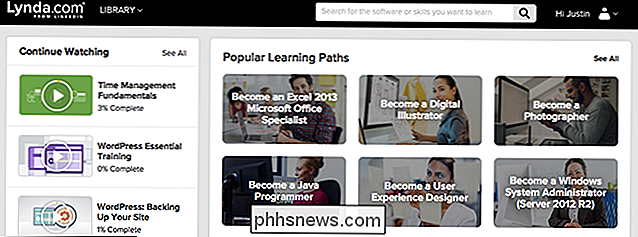

Du kan sannsynligvis få gratis Lynda.com-tilgang fra ditt lokale bibliotek.

Kanskje du har hørt om Lynda.com, et populært nettsted med tusenvis av opplæringsvideoer som underviser i ferdigheter som programmering, web design, og hvordan du bruker nesten hvilken som helst programvare du kan tenke på. Det er en god tjeneste, men det er ikke billig: abonnementene starter på rundt $ 20 i måneden, og kan koste så mye som $ 30 i måneden hvis du vil ha tilgang til videoer uten nettilgang.

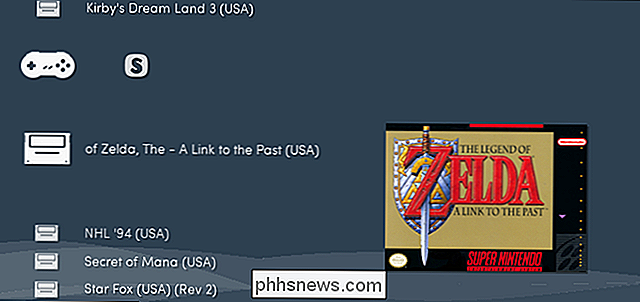

ÅTte avanserte RetroArch-funksjoner som gjør Retro Gaming Great Again

RetroArch er den ultimate alt-i-ett-emulatoren, kompatibel med alle systemer du kan forestille deg. Fra klassiske Nintendo-konsoller til arkadekasser og til og med Playstation eller Wii, bringer RetroArch massive spillsamlinger under ett tak. RELATED: Slik setter du opp RetroArch, Ultimate All-In-One Retro Games Emulator Men det gjør så mye mer enn bare å kjøre spill.