Hvorfor ville en SSD internt kryptere data uten passord?

Mens mange aktivt velger å kryptere dataene, kan andre bli overrasket over å finne ut at deres nåværende stasjon gjør det automatisk uten å skrive inn fra dem. Hvorfor det? Dagens SuperUser Q & A-post har svar på en nysgjerrig leser spørsmålet.

Dagens Spørsmål og svar-sesjon kommer til oss med høflighet av SuperUser-en underavdeling av Stack Exchange, en fellesskapsdrevet gruppe av Q & A-nettsteder. Roo Reynolds (Flickr).

Spørsmålet

SuperUser-leseren Tyler Durden vil vite hvorfor hans SSD internt krypterte data uten passord:

Jeg har nylig hatt en SSD-feil, og jeg forsøker å gjenopprette dataene. Datarekonstruksjonsfirmaet har fortalt meg at det er komplisert fordi den innebygde stasjonskontrolleren bruker kryptering. Jeg antar at dette betyr at når den skriver data til minnekortene, lagrer den den i kryptert format på sjetongene. Hvis dette er sant, hvorfor ville en SSD gjøre det?

Hvorfor ville en SSD kryptere data internt uten et passord?

Svaret

SuperUser-bidragsyter DragonLord har svaret for oss:

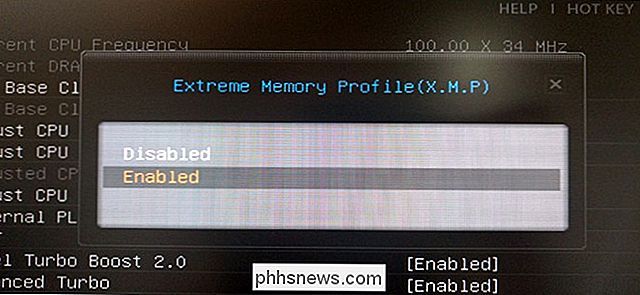

Alltid på kryptering lar deg sikre dine data ved å sette inn et passord uten å tørke eller kryptere dataene separat. Det gjør det også raskt og enkelt å "slette" hele stasjonen.

SSD gjør dette ved å lagre krypteringsnøkkelen i vanlig tekst. Når du angir et ATA-diskpassord (Samsung kaller denne

- klasse 0-sikkerhet ), bruker SSD den til å kryptere nøkkelen selv, så du må skrive inn passordet for å låse opp stasjonen. Dette sikrer dataene på stasjonen uten å slette hele innholdet i stasjonen eller overskrive alle dataene på stasjonen med en kryptert versjon. Å ha alle dataene kryptert på stasjonen, gir også en annen fordel: evnen til å effektivt slette det øyeblikkelig. Ved å endre eller slette krypteringsnøkkelen, blir alle dataene på stasjonen gjengjort uten å måtte overskrive hele stasjonen. Noen nyere Seagate-harddisker (inkludert flere nyere forbrukerstasjoner) implementerer denne funksjonen som Instant Secure Erase

- (1) . Fordi moderne maskinvarekrypteringsmotorer er så raske og effektive, er det ingen reell ytelsesfordel å deaktivere den. Som sådan har mange nyere SSD-er (og noen harddisker) alltid kryptering. Faktisk har de fleste nyere WD-eksterne harddisker alltid maskinvarekryptering.

- (1)

Som svar på noen av de andre kommentarene: Dette kan ikke være helt sikkert i betraktning at regjeringer kan være i stand til å dekryptere AES innen nær fremtid. Det er imidlertid generelt tilstrekkelig for de fleste forbrukere og for bedrifter som prøver å gjenbruke gamle stasjoner. Har noe å legge til forklaringen? Lyder av i kommentarene. Vil du lese flere svar fra andre tech-savvy Stack Exchange-brukere? Se hele diskusjonstråden her.

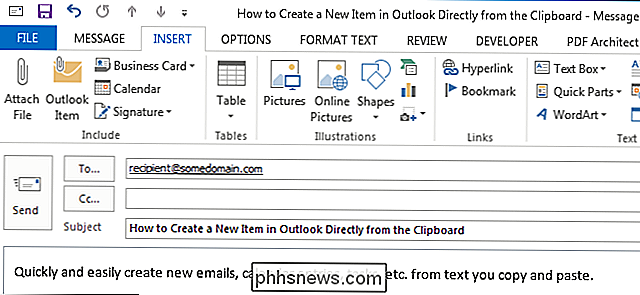

Slik lager du en ny vare i Outlook Direkte fra utklippstavlen

Du jobber med et dokument og oppdager at du må sende en del av det i en epost til en kollega. I stedet for å opprette en ny e-post manuelt i Outlook før du kan lime inn teksten, kan du bare lime inn den mens du er i Outlook. Hvordan vet Outlook hva slags element du skal opprette? Uansett hvilken del du er i (Mail, Kalender, Personer, Oppgaver), er det typen gjenstand Outlook vil opprette ved hjelp av teksten du kopierte.

![Thanksgiving Giveaway: Last ned WinX DVD Ripper Platinum Full lisens gratis [Sponsored]](http://phhsnews.com/img/how-to-2018/thanksgiving-giveaway-download-winx-dvd-ripper-platinum-full-license-for-free.jpg)

Thanksgiving Giveaway: Last ned WinX DVD Ripper Platinum Full lisens gratis [Sponsored]

Hvis du har mange DVDer du ikke har revet, og du savnet deg på Digiarty Halloween giveaway her på How-To Geek, du har lykke, fordi det er en ny gave til Thanksgiving. Denne gangen er det for WinX DVD Ripper Platinum, og det er et fullt lisens gratis. WinX DVD Ripper Platinum Giveaway: rippe DVD til MP4, H.