Hva er en "null-dag" -utnyttelse, og hvordan kan du beskytte deg selv?

Teknologien skriver kontinuerlig om nye og farlige "null-dagers" utnyttelser. Men hva er en nulldagseutnyttelse, det som gjør det så farlig, og - viktigst av alt - hvordan kan du beskytte deg selv?

Nulledagsangrep skjer når de onde gutta går foran de gode gutta, angriper oss med sårbarheter vi visste aldri engang eksisterte. De er hva som skjer når vi ikke har hatt tid til å forberede våre forsvar.

Programvaren er utsatt

Programvaren er ikke perfekt. Nettleseren du leser dette inn - enten det er Chrome, Firefox, Internet Explorer eller noe annet - er garantert å ha feil i det. Et slikt komplekst stykke programvare er skrevet av mennesker og har problemer vi bare ikke vet om ennå. Mange av disse feilene er ikke veldig farlige - kanskje de fører til at et nettsted virker feil eller at nettleseren din skal krasje. Noen feil er imidlertid sikkerhetshull. En angriper som vet om feilen kan lage en utnytte som bruker feilen i programvaren for å få tilgang til systemet.

Selvfølgelig er noe programvare sårbart enn andre. For eksempel har Java hatt en uendelig strøm av sikkerhetsproblemer som tillater at nettsteder som bruker Java-plugin-modulen, kan unnslippe Java-sandkassen og ha full tilgang til maskinen din. Utnyttelser som klarer å ødelegge Google Chrome's sandboksteknologi, har vært mye mer sjeldne, selv om Chrome selv har hatt null dager.

Ansvarlig avsløring

Noen ganger oppdages et sikkerhetsproblem av de gode gutta. Enten utvikler oppdager sårbarheten seg selv eller "hvitehatt" hackere oppdager sårbarheten og avslører det ansvarlig, kanskje gjennom noe som Pwn2Own eller Googles Chrome bug-bounty-program, som belønner hackere for å oppdage sårbarheter og avslører dem ansvarlig. Utvikleren løser feilen og løser en oppdatering for det.

Ondsinnede personer kan senere prøve å utnytte sikkerhetsproblemet etter at det har blitt avslørt og lappet, men folk har hatt tid til å forberede.

Noen mennesker lapper ikke opp programvaren deres i tide, så disse angrepene kan fortsatt være farlige. Men hvis et angrep retter seg mot et programvaren som bruker kjent sårbarhet at det allerede er en oppdatering tilgjengelig, er det ikke et "nulldag" angrep.

Nullstillingsangrep

Noen ganger oppdages et sårbarhet av de dårlige folkens. Folk som oppdager sårbarheten, kan selge den til andre mennesker og organisasjoner som leter etter utnyttelser (dette er store bedrifter - dette er ikke bare tenåringer i kjellere som prøver å rote med deg lenger, dette er organisert kriminalitet i handling) eller bruke det selv. Sårbarheten kan allerede ha vært kjent for utvikleren allerede, men utvikleren har kanskje ikke klart å fikse det i tide.

I dette tilfellet har verken utvikleren eller folk som bruker programvaren advarsel om at programvaren er sårbar. Folk lærer bare at programvaren er sårbar når den allerede blir angrepet, ofte ved å undersøke angrepet og lære hvilken feil den utnytter.

Dette er et nulldagsangrep - det betyr at utviklere har hatt null dager til å takle problemet før den allerede blir utnyttet i naturen. De onde gutta har imidlertid kjent det lenge nok til å lage en utnytte og begynne å angripe. Programvaren er fortsatt sårbar for angrep til en patch er utgitt og brukt av brukere, noe som kan ta flere dager.

Slik beskytter du deg selv

Null dager er skummel fordi vi ikke har noen forhåndsvarsel om dem. Vi kan ikke hindre nulldagsangrep ved å holde programvaren oppdatert. Per definisjon er det ingen patcher tilgjengelig for et nulldagsangrep.

Så hva kan vi gjøre for å beskytte oss mot nulldagseffekter?

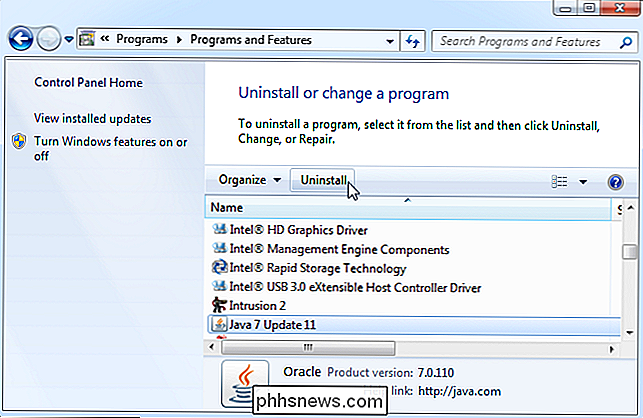

- Unngå sårbar programvare : Vi vet ikke sikkert at det vil være en annen nulldagssårbarhet i Java i fremtiden, men Javas lange historie med nulldagsangrep betyr at det sannsynligvis vil være. (Faktisk er Java for øyeblikket sårbar for flere nulldagsangrep som ikke har blitt patched.) Avinstaller Java (eller deaktiver plugin-modulen hvis du trenger Java installert) og du er mindre utsatt for nulldagsangrep . Adobes PDF-leser og Flash Player har også historisk hatt ganske mange nulldagsangrep, selv om de har forbedret seg nylig.

- Reduser angrepssiden din : Jo mindre programvare du har sårbar for nulldagsangrep, desto bedre. Derfor er det godt å avinstallere nettleser-pluginprogrammer som du ikke bruker, og unngå at du trenger unødvendig serverprogramvare direkte til Internett. Selv om serverprogramvaren er fullstendig patched, kan et nulldagsangrep eventuelt oppstå.

- Kjør et Antivirus : Antivirer kan hjelpe deg mot nulldagsangrep. Et angrep som prøver å installere skadelig programvare på datamaskinen, kan finne installasjonen av skadelig programvare som er beskyttet av antivirusprogrammet. En antivirusens heuristikk (som oppdager mistenkelig aktivitet) kan også blokkere et nulldagsangrep. Antivirusser kan da oppdateres for beskyttelse mot nulldagsangrepet raskere enn en patch er tilgjengelig for den sårbare programvaren selv. Dette er grunnen til at det er smart å bruke et antivirusprogram på Windows, uansett hvor forsiktig du er.

- Hold oppdateringen av programvaren din oppdatert : Oppdateringen av programvaren din regelmessig beskytter deg ikke mot null dager, men det sikrer at du har reparasjonen så snart som mulig etter at den er utgitt. Dette er også grunnen til at det er viktig å redusere angrepsflaten og kvitte seg med potensielt sårbar programvare du ikke bruker - det er mindre programvare du trenger for å sikre, oppdatert.

Vi har forklart hva en nulldag utnytter, men hva er et permanent og umatchet sikkerhetsproblem kjent som? Se om du kan finne ut svaret på vår Geek Trivia-seksjon!

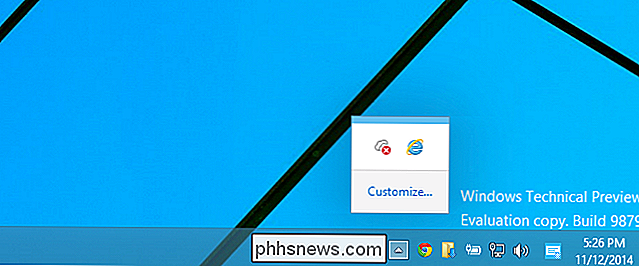

Hva er den enkleste måten å minimere programmer på systemskuffen?

Vi er alltid på utkikk etter den enkleste og enkleste løsningen for å utføre en oppgave, helst mens du bruker minst mulig system ressurser. Slik minimerer du til systemstatusfeltet med en liten, liten applikasjonshjelp. Verktøyet vi bruker, kalles RBTray, og det veier inn i en virkelig massiv 101 kb oppgradert, inkludert både 32 og 64-biters versjoner og kildekoden - og det kreves ingen installasjon.

Slik streker du podcaster til Sonos-spilleren

Hvis du noen gang har lyst til å lytte til podcaster på Sonos høyttalere, er det faktisk flere måter å streame dem på, enten det er fra Internett , din datamaskin eller fra en mobil enhet, for eksempel en telefon eller nettbrett. Sonos-systemet har mye allsidighet og funksjonalitet. Sette opp er en virtuell cinch og derfra kan du gjøre en rekke kule ting med å inkludere å legge til streaming musikk tjenester og bruke den som en sovetimer eller alarm.