Hva er "Juice Jacking", og bør jeg unngå offentlige telefontilførere?

Din smarttelefon trenger en oppladning enda igjen, og du er miles fra laderen hjemme ; den offentlige ladingskiosken ser ganske lovende ut - bare koble telefonen inn og få den søte, søte, energien du ønsker. Hva kan muligens gå galt, ikke sant? Takket være vanlige trekk i mobiltelefonens maskinvare- og programvareutforming, leser du ganske mange ting om å lære mer om juice jacking og hvordan du kan unngå det.

Hva er Juice Jacking akkurat?

Uansett hvilken moderne smarttelefon du har enten det er en Android-enhet, iPhone eller BlackBerry-det finnes en felles funksjon på tvers av alle telefoner: Strømforsyningen og datastrømmen passerer over det samme kablet. Enten du bruker den nåværende USB miniB-tilkoblingen eller Apples proprietære kabler, er det samme situasjon: Kabelen som brukes til å lade batteriet i telefonen, er den samme kabelen du bruker til å overføre og synkronisere dataene dine.

Dette oppsettet, data / strøm på samme kabel, gir en tilnæringsvektor for en ondsinnet bruker for å få tilgang til telefonen din under ladingsprosessen; Bruk av USB-data / strømkabel for å få ulovlig tilgang til telefonens data og / eller injisere skadelig kode på enheten, kalles Juice Jacking.

Angrepet kan være like enkelt som en invasjon av personvern, hvor telefonen parrer med en datamaskin skjult i ladekiosken og informasjon som private bilder og kontaktinformasjon overføres til den skadelige enheten. Angrepet kan også være så invasivt som en injeksjon av ondsinnet kode direkte inn i enheten. På dette års BlackHat-sikkerhetskonferanse presenterer sikkerhetsforskerne Billy Lau, YeongJin Jang og Chengyu Song "MACTANS: Injiserer skadelig programvare i IOS-enheter via skadelige ladere", og her er et utdrag av presentasjonen abstrakt:

I denne presentasjonen, Vi demonstrerer hvordan en iOS-enhet kan kompromitteres innen ett minutt etter at den er koblet til en skadelig lader. Vi undersøker først Apples eksisterende sikkerhetsmekanismer for å beskytte mot vilkårlig programvareinstallasjon, og deretter beskrive hvordan USB-funksjoner kan utnyttes for å omgå disse forsvarsmekanismer. For å sikre utholdenhet av den resulterende infeksjonen, viser vi hvordan en angriper kan skjule programvaren på samme måte som Apple skjuler sine egne innebygde applikasjoner.

For å demonstrere praktisk bruk av disse sikkerhetsproblemene, bygde vi et bevis på konseptet ondsinnet lader, kalt Mactans, ved hjelp av en BeagleBoard. Denne maskinvaren ble valgt for å demonstrere enkelheten med hvilke uskyldige, ondsinnede USB-ladere kan bygges. Mens Mactans ble bygd med begrenset tid og et lite budsjett, vurderte vi også kort hva mer motiverte, velfinansierte motstandere kunne oppnå.

Ved hjelp av billig maskinvare og et tydelig sikkerhetsproblem, klarte de å få tilgang til nåværende generasjons iOS-enheter på mindre enn et minutt, til tross for de mange sikkerhetsforanstaltninger som Apple har satt på plass for å spesielt unngå denne typen ting.

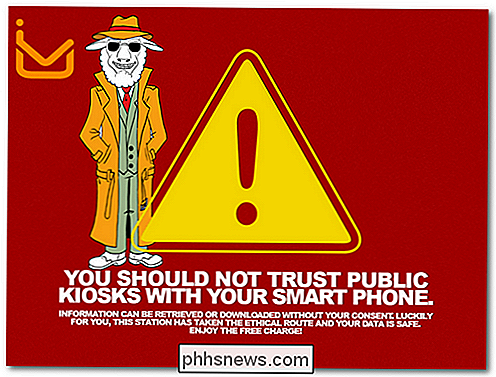

Denne typen utnyttelse er imidlertid ikke et nytt blip på sikkerhetsradaren. For to år siden på DEF CON-sikkerhetskonferansen i 2011 bygde forskere fra Aires Security, Brian Markus, Joseph Mlodzianowski og Robert Rowley opp en ladingskiosk for å demonstrere farene med juice jacking og varsle publikum om hvor sårbare deres telefoner var da koblet til en kiosk - bildet ovenfor ble vist til brukere etter at de hadde kommet til den skadelige kiosken. Selv enheter som hadde fått beskjed om ikke å koble til eller dele data ble fortsatt ofte kompromittert via Aires Security kiosken.

Enda mer bekymrende er at eksponering for en ondsinnet kiosk kan skape et kjedelig sikkerhetsproblem, selv uten umiddelbar injeksjon av ondsinnet kode. Sikkerhetsforsker Jonathan Zdziarski understreker i en nylig artikkel om hvordan sikkerhetsproblemet iOS-sammenkobling fortsetter, og kan tilby skadelige brukere et vindu til enheten din selv etter at du ikke lenger er i kontakt med kiosken:

Hvis du ikke er kjent med hvordan parring fungerer på iPhone eller iPad, er dette mekanismen som skrivebordet ditt etablerer et pålitelig forhold til enheten din, slik at iTunes, Xcode eller andre verktøy kan snakke med det. Når en stasjonær maskin er blitt parret, kan den få tilgang til en rekke personlige opplysninger på enheten, inkludert adresseboken, notatene, bildene, musikksamlingen, sms-databasen, skrivebufferen, og kan til og med starte en fullstendig sikkerhetskopiering av telefonen. Når en enhet er sammenkoblet, kan alt dette og mer til enhver tid nås trådløst, uansett om du har Wi-Fi-synkronisering slått på. En sammenkobling varer for filsystemets levetid: det vil si at når iPhone eller iPad er koblet til en annen maskin, forblir det sammenkoblingsforholdet til du gjenoppretter telefonen til en fabrikkstatus.

Denne mekanismen, som skal gjøre bruk av din iOS-enheten smertefri og hyggelig, kan faktisk skape en ganske smertefull tilstand: Kiosken du nettopp ladde iPhone med kan teoretisk vedlikeholde en Wi-Fi navlestreng til din iOS-enhet for fortsatt tilgang selv etter at du har koblet fra telefonen og slumpet

Hvor bekymret skal jeg være?

Vi er alt annet enn alarmistiske her på How-To Geek, og vi gir deg det alltid til deg rett: for tiden er juice jacking en stort sett teoretisk trussel, og sjansene for at USB-ladeportene i kiosken på din lokale flyplass er faktisk en hemmelig front for en datapiping og malware-injiserende datamaskin er svært lav. Dette betyr imidlertid ikke at du bare skal shruke skuldrene dine og umiddelbart glemme den veldig virkelige sikkerhetsrisikoen som plugger smarttelefonen eller nettbrettet til en ukjent enhet.

For flere år siden, da Firefox-utvidelsen Firesheep var snakk om byen i sikkerhetssirkler, var det nettopp den stort sett teoretiske, men fortsatt veldig reelle trusselen om en enkel nettleserutvidelse som tillater brukere å kapre webservices brukerøkter av andre brukere på den lokale Wi-Fi-noden som førte til betydelige endringer. Sluttbrukerne begynte å ta sikkerhetssikkerheten på nettleseren sin alvorlig (ved hjelp av teknikker som tunneling gjennom hjemmenettverk eller tilkobling til VPN-er), og store Internett-selskaper gjorde store sikkerhetsendringer (for eksempel kryptering av hele nettlesersesjonen og ikke bare påloggingen).

På denne måten, gjør brukerne oppmerksomme på trusselen om juice jacking begge reduserer sjansen for at folk blir juice jacked og øker presset på bedrifter for bedre å håndtere deres sikkerhetspraksis (det er bra for eksempel at din iOS-enhet parpar så lett og gjør brukeropplevelsen jevn, men konsekvensene av livstidsparing med 100% tillit i den parrede enheten er ganske alvorlige.)

Hvordan kan jeg unngå Juice Jacking?

Selv om juice jacking ikke er så utbredt som en trussel som direkte telefontyveri eller eksponering for ondsinnede virus via kompromitterte nedlastinger, bør du likevel ta fornuftige forholdsregler for å unngå eksponering for systemer som kan føre til ondsinnet tilgang til pe Bildetett av Exogear .

Den mest åpenbare forsiktighetssenteret rundt gjør det unødvendig å lade telefonen ved hjelp av et tredjepartssystem:

Hold enhetene toppet: Den mest åpenbare forholdsregelen er å holde den mobile enheten ladet. Gjør det til en vane å lade telefonen hjemme og på kontoret når du ikke bruker den aktivt eller sitter ved skrivebordet ditt. Jo færre ganger du finner deg selv stirrer på en rød 3% batteristang når du reiser eller hjemmefra, jo bedre.

Bær en personlig lader: Ladere har blitt så små og lette at de nesten ikke veier mer enn den faktiske USB-kabelen de fester til. Kast en lader i vesken din slik at du kan lade din egen telefon og opprettholde kontroll over dataporten.

Bære et batteripakke: Enten du velger å bære et fullt reservebatteri (for enheter som lar deg bytte fysisk batteriet) eller et eksternt reservebatteri (som denne lille 2600mAh en), kan du gå lenger uten å måtte koble telefonen til en kiosk eller stikkontakt.

I tillegg til å sørge for at telefonen opprettholder et fullt batteri, er det flere programvareteknikker du kan bruke (selv om du, som du kan forestille deg, er mindre enn ideelle og ikke garantert å jobbe gitt det stadigvigende våpenløpet for sikkerhetsutnyttelser). Som sådan kan vi ikke virkelig godta noen av disse teknikkene som virkelig effektive, men de er sikkert mer effektive enn ingenting å gjøre.

Lås telefonen: Når telefonen er låst, virkelig låst og utilgjengelig uten inngang av en PIN-kode eller tilsvarende passord, bør ikke telefonen din parre med enheten den er koblet til. IOS-enheter vil bare koble sammen når de er låst opp, men igjen, som vi fremhevet tidligere, skjer paring i løpet av sekunder, slik at du har bedre kontroll på at telefonen virkelig er låst.

Slå telefonen ned: Denne teknikken fungerer bare på en telefonmodell på telefonmodell som noen telefoner vil, til tross for at de blir slått av, fortsatt strøm på hele USB-kretsen og tillat tilgang til flashlagring i enheten.

Deaktiver Pairing (bare Jailbroken iOS-enheter): Jonathan Zdziarski, nevnt tidligere i artikkelen, utgitt en liten applikasjon for jailbroken iOS-enheter som gjør at sluttbrukeren kan kontrollere paringsadferansen til enheten. Du kan finne søknaden hans, PairLock, i Cydia Store og her.

En endelig teknikk du kan bruke, som er effektiv men ubeleilig, er å bruke en USB-kabel med datatråder enten fjernet eller kortsluttet. Disse kablene mangler de to ledningene som er nødvendige for dataoverføring, og de bare de to ledningene for kraftoverføring gjenstår. En av ulempene med å bruke en slik kabel er imidlertid at enheten din vil lade opp langsommere, da moderne ladere bruker datakanaler til å kommunisere med enheten og angi en passende maksimal overføringsgrense (fraværende denne kommunikasjonen, vil laderen være standard til den laveste sikre terskelen).

Til slutt er det beste forsvaret mot en kompromittert mobil enhet bevissthet. Hold enheten oppladet, aktiver sikkerhetsfunksjonene som leveres av operativsystemet (vet at de ikke er idiotsikker og alle sikkerhetssystemer kan utnyttes), og unngå å koble telefonen til ukjente ladestasjoner og datamaskiner på samme måte som du klokt unngå å åpne vedlegg fra ukjente sendere.

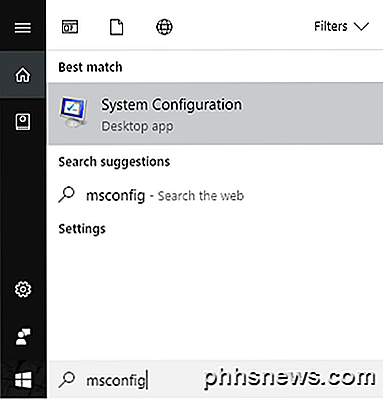

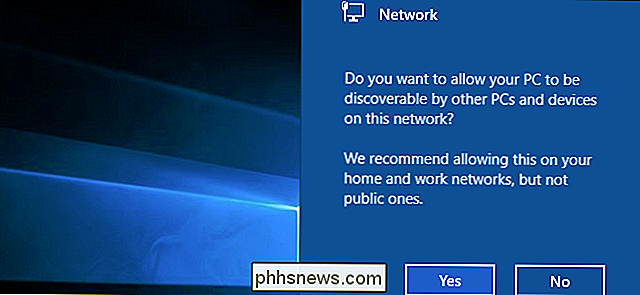

Slik nullstiller du hele nettverket ditt i Windows 10 og starter fra begynnelsen

Hvis du lider av nettverksproblemer i Windows 10 som du ikke kan synes å fikse, oppdaterer Windows 10 Anniversary Update Nå inneholder en funksjon som lar deg tilbakestille nettverket ditt tilbake til hvordan det var da du først installerte Windows. Tilbakestilling av nettverket ditt bør virkelig brukes som en siste utvei i feilsøkingsprosessen.

Slik unjailbreaker du iPhone eller iPad

Hvis du har sekunder tanker om å jailbreaking iOS-enheten din, kan du enkelt fjerne den og gå tilbake til normalitet. For å unjailbreak, mange veiledere sier at du må sette iOS-enheten i gjenopprettings- eller DFU-modus, men det er egentlig ikke tilfelle i det hele tatt. Faktisk er det mye enklere enn det.