Hva er MD5, SHA-1 og SHA-256 Hashes, og hvordan kontrollerer jeg dem?

Du vil noen ganger se MD5, SHA-1 eller SHA-256 hashes vist sammen med nedlastinger i løpet av Internett-reiser, men egentlig ikke kjent hva de er. Disse tilsynelatende tilfeldige tekststrengene tillater deg å kontrollere at filer du laster ned ikke er skadet eller manipulert med. Du kan gjøre dette med kommandoene som er innebygd i Windows, MacOS og Linux.

Hvordan Hashes fungerer, og hvordan de brukes til dataverifisering

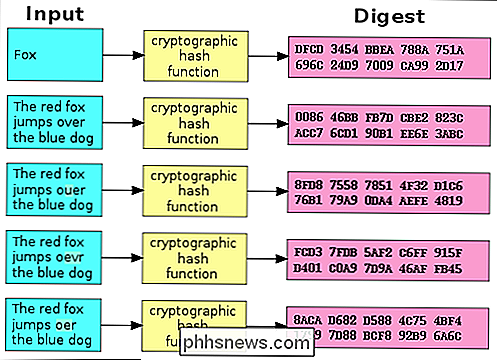

Hashes er produktene av kryptografiske algoritmer designet for å produsere en streng av tegn. Ofte har disse strengene en fast lengde, uavhengig av størrelsen på inngangsdataene. Ta en titt på diagrammet ovenfor, og du vil se at både "Fox" og "Den røde ræven hopper over den blå hunden" gir samme lengdeutgang.

Sammenlign nå det andre eksemplet i diagrammet til tredje, fjerde , og femte. Du vil se at til tross for en svært liten endring i inngangsdataene, er de resulterende hashene veldig forskjellige fra hverandre. Selv om noen endrer et svært lite stykke av inngangsdata, endres hashen dramatisk.

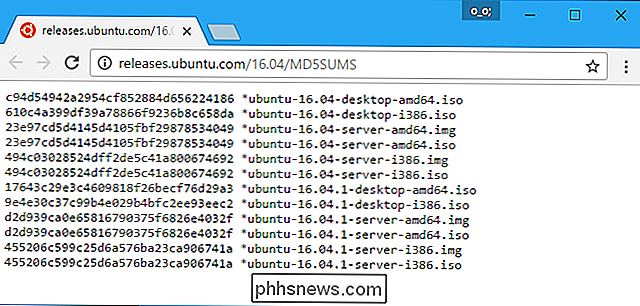

MD5, SHA-1 og SHA-256 er alle forskjellige hashfunksjoner. Programvareleverandører tar ofte en filnedlasting - som en Linux .iso-fil, eller til og med en Windows .exe-fil - og kjører den gjennom en hash-funksjon. De tilbyr deretter en offisiell liste over hashene på deres nettsider.

På den måten kan du laste ned filen og deretter kjøre hashfunksjonen for å bekrefte at du har den virkelige, originale filen og at den ikke har blitt skadet under nedlastingen behandle eller manipulere med ondsinnet. Som vi så over, vil selv en liten endring i filen dramatisk endre hasen.

Disse kan også være nyttige hvis du har en fil du har fra en uoffisiell kilde, og du vil bekrefte at den er legitim. La oss si at du har en Linux. ISO-fil du kommer fra et sted, og du vil bekrefte det, har ikke blitt manipulert med. Du kan slå opp hash av den spesifikke ISO-filen online på Linux-distribusjonens nettsted. Du kan deretter kjøre den gjennom hash-funksjonen på datamaskinen din og bekrefte at den samsvarer med hashverdien du forventer at den skal ha. Dette bekrefter at filen du har, er nøyaktig samme fil som tilbys for nedlasting på Linux-distribusjonens nettside, uten endringer.

Slik sammenligner du Hash-funksjoner på hvilket som helst operativsystem

Med det for øye, la oss se på hvordan du sjekk hash av en fil du lastet ned, og sammenlign den med den du får. Her er metoder for Windows, MacOS og Linux. Hasjene vil alltid være identiske hvis du bruker den samme hashing-funksjonen på samme fil. Det spiller ingen rolle hvilket operativsystem du bruker.

Windows

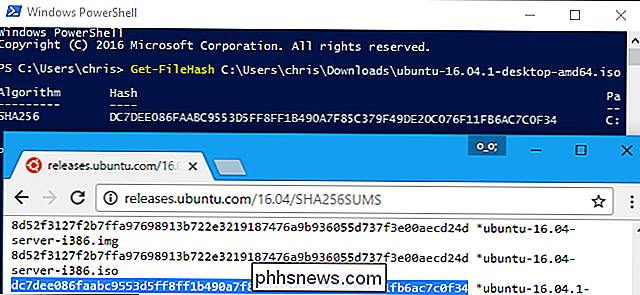

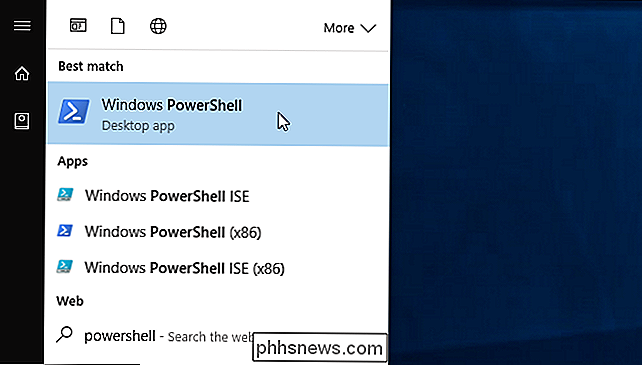

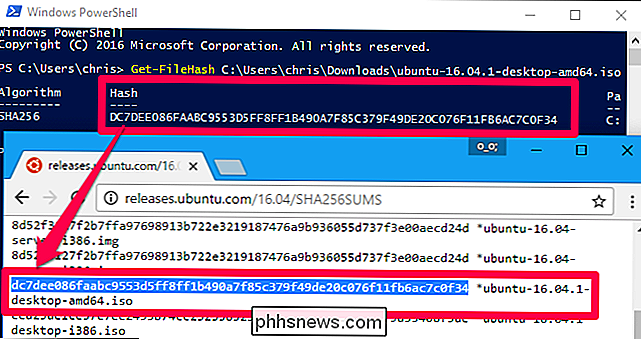

Denne prosessen er mulig uten noen tredjeparts programvare på Windows takket være PowerShell.

For å komme i gang, åpne et PowerShell-vindu ved å starte "Windows PowerShell "snarvei i Start-menyen.

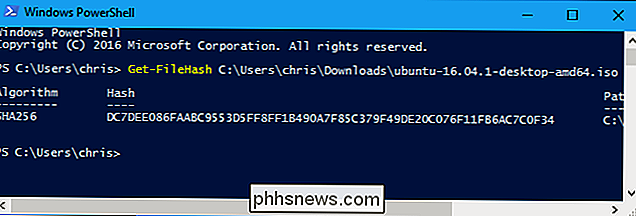

Kjør følgende kommando, erstatt" C: path to file.iso "med banen til hvilken som helst fil du vil vise hash på:

Get-FileHash C : path to file.iso

Det vil ta litt tid å generere hash av filen, avhengig av størrelsen på filen, algoritmen du bruker, og hastigheten på stasjonen filen er på .

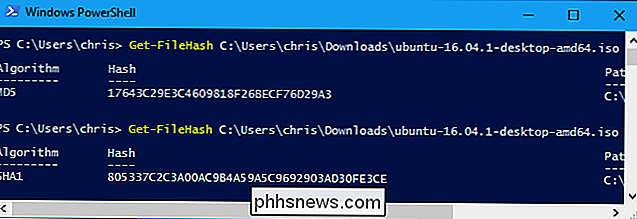

Som standard vil kommandoen vise SHA-256-hasen for en fil. Du kan imidlertid spesifisere hashingalgoritmen du vil bruke hvis du trenger en MD5, SHA-1 eller en annen type hash.

Kjør en av følgende kommandoer for å angi en annen hashing-algoritme:

Get-FileHash C: path to file.iso -Algorithm MD5

Hent-FileHash C: path to file.iso -Algorithm SHA1

Hent-FileHash C: path to file.iso -Algorithm SHA256

Get-FileHash C: path til file.iso -Algorithm SHA384

Get-FileHash C: path til file.iso -Algorithm SHA512

Get-FileHash C: path til file.iso -Algorithm MACTripleDES

Get-FileHash C: path til file.iso -Algorithm RIPEMD160

Sammenlign resultatet av hash-funksjonen til resultatet du forventet å se. Hvis det er samme verdi, har filen ikke blitt skadet, manipulert eller endret på annen måte fra originalen.

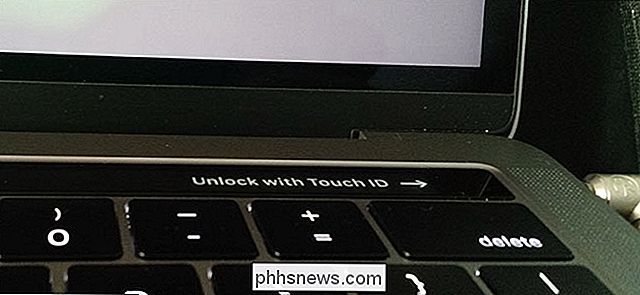

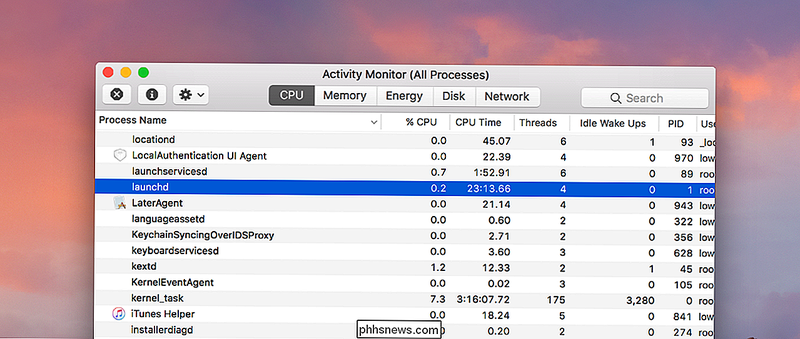

macOS

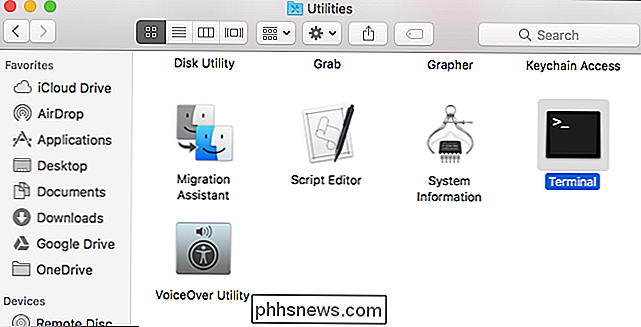

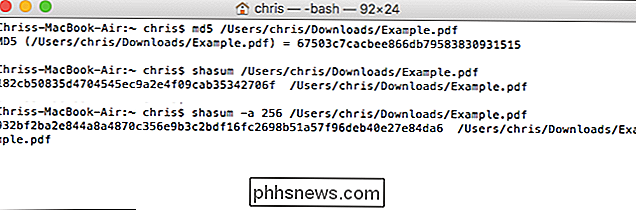

macOS inneholder kommandoer for visning av forskjellige typer hashes. For å få tilgang til dem, start et Terminal-vindu. Du finner den i Finder> Programmer> Verktøy> Terminal.

Kommandoenmd5viser MD5-hash for en fil:

md5 / path / to / file

Theshasumkommandoen viser SHA-1-hash av en fil som standard. Det betyr at følgende kommandoer er identiske:

shasum / path / to / file

shasum -a 1 / path / to / file

For å vise SHA-256 hash av en fil, kjør følgende kommando:

shasum-a 256 / path / to / file

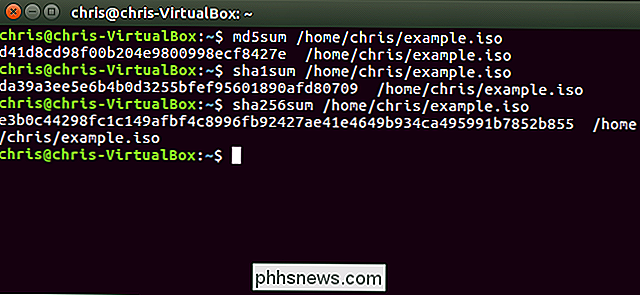

Linux

På Linux, få tilgang til en terminal og kjør en av følgende kommandoer for å vise hash for en fil, avhengig av hvilken type hash du vil vis:

md5sum / path / to / file

sha1sum / path / to / file

sha256sum / path / to / file

Noen Hashes er kryptografisk signert for enda mer sikkerhet

Mens hashes kan hjelper deg med å bekrefte at en fil ikke ble manipulert, det er fortsatt en avenue av angrep her. En angriper kan få kontroll over en Linux-distribusjons nettside og modifisere hashene som vises på den, eller en angriper kan utføre et man-i-midten-angrep og endre nettsiden under transitt hvis du fikk tilgang til nettstedet via HTTP i stedet for kryptert HTTPS.

Derfor gir moderne Linux-distribusjoner ofte mer enn hashes oppført på nettsider. De signerer kryptografisk disse hashene for å beskytte mot angripere som kan forsøke å endre hashene. Du vil verifisere kryptografisk signatur for å sikre at hashfilen faktisk ble signert av Linux-distribusjonen hvis du vil være helt sikker på at hash og fil ikke ble manipulert.

RELATED: Hvordan verifisere en Linux ISOs kontrollsum og bekreft at det ikke har blitt tømt med

Verifisering av kryptografisk signatur er en mer involvert prosess. Les vår veiledning for å verifisere Linux ISO-er ikke blitt manipulert for fullstendige instruksjoner.

Bilde Kreditt: Jorge Stolfi / Wikimedia

Re-Live 90-talls datamaskin i nettleseren din akkurat nå

Husk 90-tallet? Datamaskiner var treg, og koblet over dialup, men vi elsket dem allikevel. Hvis du noen gang føler deg nostalgisk i den perioden, kan du besøke den på nettet akkurat nå, uten å forlate nettleseren din. Det finnes flere nettsteder der ute som gjenoppretter klassisk programvare i nettleseren din, og en gjeng som gjør at du etterligner den.

Hva er forskjellen mellom en strømstrimmel og en overspenningsvern?

Overspenningsvernene ser ofte ut som strømstrimler, men ikke alle strimler er overspenningsvern. Bare overspenningsvern bidrar faktisk til å beskytte gadgets mot strømforstyrrelser. Mange strimler er bare glorierte skjøteledninger uten beskyttelse. Men du kan fortelle om en stripe gir overspenningsbeskyttelse med bare noen få sekunder med undersøkelse.