Slik fungerer Windows Defenders nye bruksbeskyttelse (og hvordan du konfigurerer det)

Microsofts Fall Creators Update til slutt legger til integrert utnyttelsesbeskyttelse for Windows. Du måtte tidligere søke dette ut i form av Microsofts EMET-verktøy. Det er nå en del av Windows Defender og er aktivert som standard.

Slik fungerer Windows Defender's Exploit Protection {

RELATED: Hva er nytt i Windows 10s Fall Creators Update, tilgjengelig nå

Vi har lenge anbefalt å bruke anti Utnytt programvaren som Microsofts Enhanced Mitigation Experience Toolkit (EMET) eller den mer brukervennlige Malwarebytes Anti-Malware, som inneholder en kraftig anti-utnyttelsesfunksjon (blant annet). Microsofts EMET er mye brukt på større nettverk hvor det kan konfigureres av systemadministratorer, men det ble aldri installert som standard, krever konfigurasjon, og har et forvirrende grensesnitt for gjennomsnittlige brukere.

Typiske antivirusprogrammer, som Windows Defender selv, bruker virusdefinisjoner og heuristikk for å fange farlige programmer før de kan kjøre på systemet ditt. Anti-utnyttelsesverktøy hindrer faktisk mange populære angrepsteknikker fra å fungere i det hele tatt, slik at de farlige programmene ikke kommer på systemet ditt i utgangspunktet. De aktiverer visse operativsystembeskyttere og blokkerer vanlige minnesutnyttelsesteknikker, slik at hvis opptreden-lignende oppførsel blir oppdaget, vil de avslutte prosessen før noe skjer dårlig. Med andre ord kan de beskytte mot mange nulldagsangrep før de lappes.

Men de kan potensielt forårsake kompatibilitetsproblemer, og deres innstillinger må kanskje tweaked for forskjellige programmer. Derfor var EMET vanligvis brukt på bedriftsnettverk, hvor systemadministratorer kunne tilpasse innstillingene, og ikke på hjemme-PCer.

Windows Defender inneholder nå mange av de samme beskyttelsene, som opprinnelig ble funnet i Microsofts EMET. De er aktivert som standard for alle, og er en del av operativsystemet. Windows Defender konfigurerer automatisk passende regler for forskjellige prosesser som kjører på systemet. (Malwarebytes fortsatt hevder at deres anti-utnyttelsesfunksjon er overlegen, og vi anbefaler fortsatt å bruke Malwarebytes, men det er bra at Windows Defender også har noe av dette innebygd nå.)

Denne funksjonen aktiveres automatisk hvis du har oppgradert til Windows 10s Fall Creators Update, og EMET støttes ikke lenger. EMET kan ikke engang installeres på PCer som kjører Fall Creators Update. Hvis du allerede har EMET installert, vil den bli fjernet av oppdateringen.

RELATED: Slik beskytter du filene dine fra Ransomware med Windows Defender's nye "kontrollert mappetilgang"

Windows 10s Fall Creators Update inneholder også en relatert sikkerhetsfunksjon kalt kontrollert mappegang. Den er utformet for å stoppe skadelig programvare ved bare å tillate klarerte programmer å endre filer i dine personlige data-mapper, som Dokumenter og bilder. Begge funksjonene er en del av "Windows Defender Exploit Guard". Men kontrollert mappetilgang er ikke aktivert som standard.

Slik bekrefter du utvinningsbeskyttelse er aktivert

Denne funksjonen er automatisk aktivert for alle Windows 10-PCer. Det kan imidlertid også byttes til "Revisjonsmodus", slik at systemadministratorer overvåker en logg av hva Exploit Protection ville ha gjort for å bekrefte at det ikke vil forårsake noen problemer før du aktiverer det på kritiske PCer.

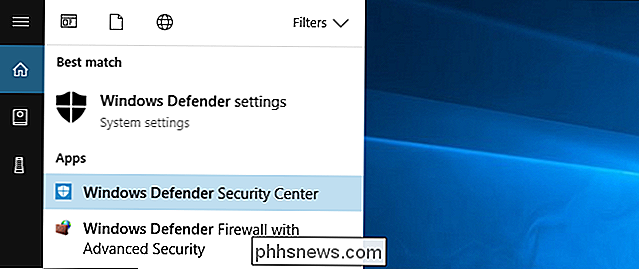

For å bekrefte at dette funksjonen er aktivert, kan du åpne Windows Defender Security Center. Åpne Start-menyen, søk etter Windows Defender, og klikk på snarveien til Windows Defender Security Center.

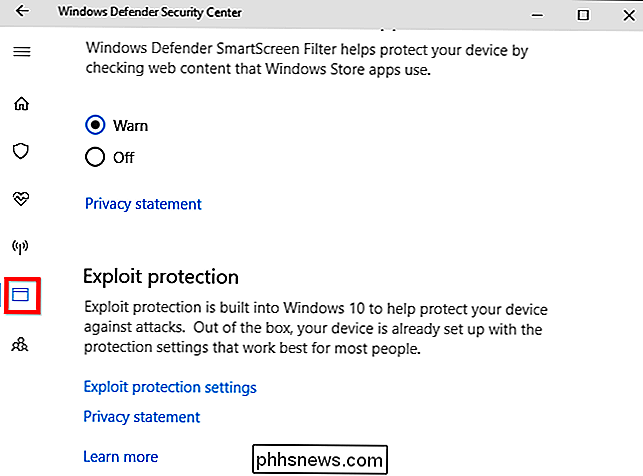

Klikk på det vinduformede ikonet "App & browser control" i sidepanelet. Rull ned og du vil se delen "Utnyttelsesbeskyttelse". Det vil informere deg om at denne funksjonen er aktivert.

Hvis du ikke ser denne delen, har PCen trolig ikke oppdatert til Fall Creators Update ennå.

Slik konfigurerer du Windows Defender's Exploit Protection

Advarsel : Du vil sannsynligvis ikke konfigurere denne funksjonen. Windows Defender tilbyr mange tekniske alternativer du kan justere, og de fleste vil ikke vite hva de gjør her. Denne funksjonen er konfigurert med smarte standardinnstillinger som unngår å forårsake problemer, og Microsoft kan oppdatere reglene over tid. Alternativene her synes hovedsakelig ment å hjelpe systemadministratorer til å utvikle regler for programvare og rulle dem ut på et bedriftsnettverk.

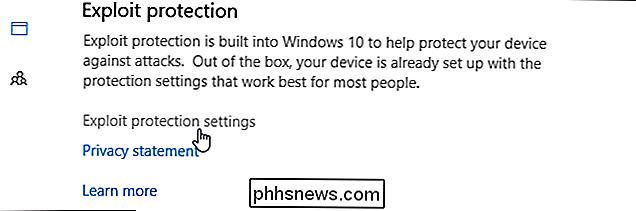

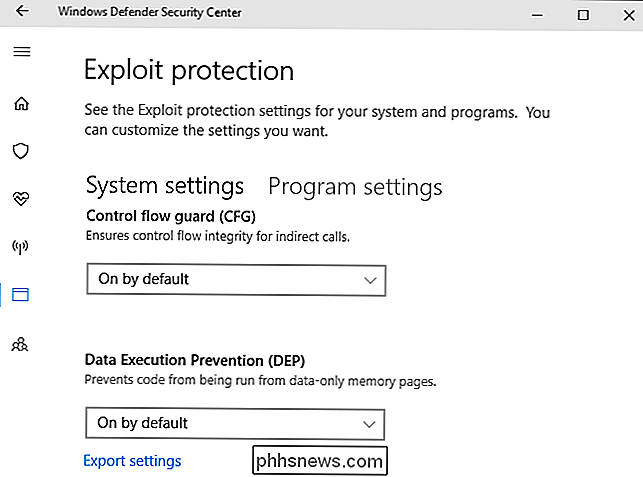

Hvis du vil konfigurere Exploit Protection, kan du gå til Windows Defender Security Center> App og nettleserkontroll, bla ned og klikk på "Exploit Protection Settings" under Exploit Protection.

Du får se to faner her: Systeminnstillinger og Program innstillinger. Systeminnstillinger styrer standardinnstillingene som brukes for alle applikasjoner, mens Programinnstillinger styrer de enkelte innstillingene som brukes for ulike programmer. Programinnstillingene kan med andre ord overstyre systeminnstillingene for individuelle programmer. De kan være mer restriktive eller mindre restriktive.

På bunnen av skjermen kan du klikke på "Eksporter innstillinger" for å eksportere innstillingene som en .xml-fil du kan importere på andre systemer. Microsofts offisielle dokumentasjon inneholder mer informasjon om distribusjon av regler med gruppepolicy og PowerShell.

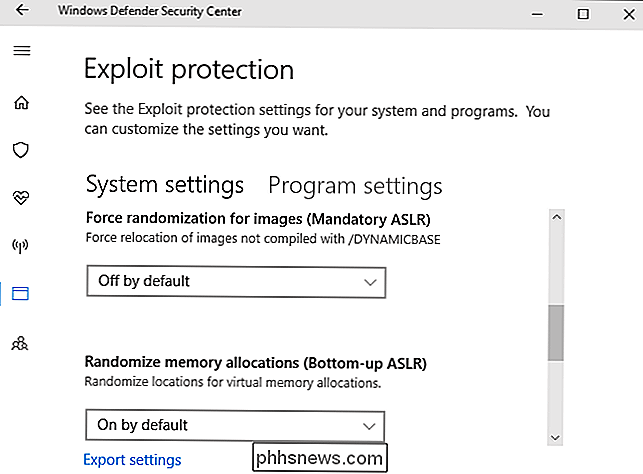

På fanen Systeminnstillinger ser du følgende alternativer: Kontrollflytvakt (CFG), Datateknisk forebygging (DEP), Force randomisering for bilder (Obligatorisk ASLR), Randomize minneallokeringer (Bottom-up ASLR), Bekreft unntaks kjeder (SEHOP) og Validate heap integritet. De er alle på som standard bortsett fra Force randomization for images (Obligatorisk ASLR) alternativ. Det er sannsynligvis fordi Obligatorisk ASLR forårsaker problemer med enkelte programmer, slik at du kan løse kompatibilitetsproblemer hvis du aktiverer det, avhengig av programmene du kjører.

Igjen, bør du ikke berøre disse alternativene med mindre du vet hva du er driver med. Standardene er fornuftige og velges av en grunn.

RELATED: Hvorfor 64-biters versjon av Windows er mer sikker

Grensesnittet gir en veldig kort oppsummering av hva hvert alternativ gjør, men du må gjøre noen undersøkelser hvis du vil vite mer. Vi har tidligere forklart hva DEP og ASLR gjør her.

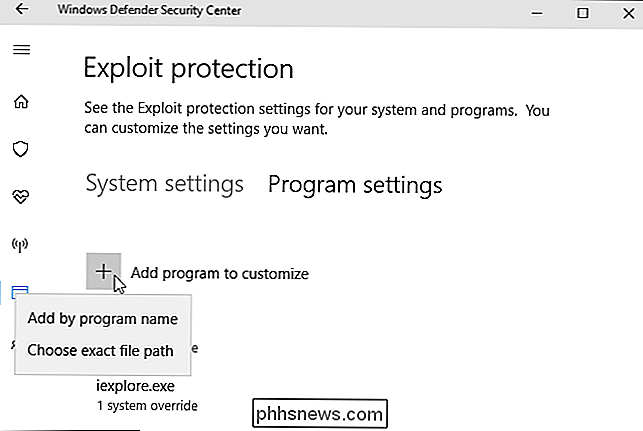

Klikk over til kategorien "Programinnstillinger", og du vil se en liste over forskjellige programmer med tilpassede innstillinger. Alternativene her tillater at de generelle systeminnstillingene overskrides. Hvis du for eksempel velger "iexplore.exe" i listen og klikker "Rediger", ser du at regelen her kraftig aktiverer Obligatorisk ASLR for Internet Explorer-prosessen, selv om den ikke er aktivert som standard hele systemet.

Du bør ikke tukle med disse innebygde reglene for prosesser som runtimebroker.exe og spoolsv.exe. Microsoft la dem til en grunn.

Du kan legge til egendefinerte regler for individuelle programmer ved å klikke på "Legg til program for å tilpasse". Du kan enten "Legg til ved programnavn" eller "Velg nøyaktig filsti", men å spesifisere en eksakt filsti er mye mer presis.

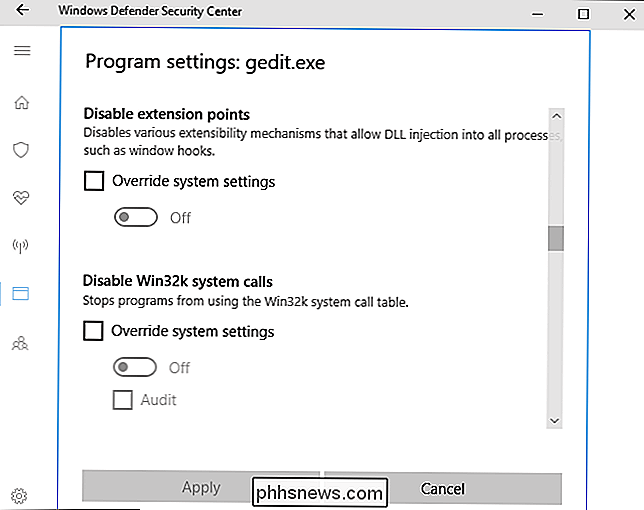

Når du har lagt til, kan du finne en lang liste med innstillinger som ikke vil være meningsfylt for de fleste mennesker. Den fullstendige listen over innstillinger som er tilgjengelige her, er: Vilkårlig kodevern (ACG), Blokker bilder med lav integritet, Blokker fjernbilder, Blokker ufeilbare skrifttyper, Kodeintegritetsvakt, Kontrollflytvakt (CFG), Datateknisk forebygging (DEP), Deaktiver utvidelsespunkter , Slå av Win32k-systemanrop, Ikke tillat barnprosesser, Eksporter adressefiltering (EAF), Force-randomisering for bilder (Obligatorisk ASLR), Importadressefiltrering (IAF), Randomize memory allocations (Bottom-up ASLR), Simulere kjøring (SimExec) , Validate API invocation (CallerCheck), Bekreft unntaks kjeder (SEHOP), Validate handle usage, Validate heap integritet, Validate image dependence integrity, og Validate stack integrity (StackPivot).

Igjen, bør du ikke berøre disse alternativene med mindre du er en systemadministrator som vil låse ned et program, og du vet virkelig hva du gjør.

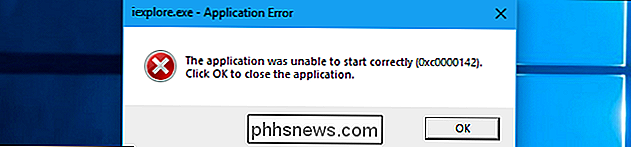

Som en test, aktiverte vi alle mulighetene for iexplore.exe og prøvde å starte den. Internet Explorer viste bare en feilmelding og nektet å starte. Vi fikk ikke engang se et Windows Defender-varsel som forklarte at Internet Explorer ikke fungerte på grunn av våre innstillinger.

Ikke bare blindt forsøk å begrense programmer, eller det vil oppstå lignende problemer på systemet ditt. De vil være vanskelig å feilsøke hvis du ikke husker at du endret alternativene også.

Hvis du fortsatt bruker en eldre versjon av Windows, som Windows 7, kan du utnytte beskyttelsesfunksjoner ved å installere Microsofts EMET eller Malwarebytes. Imidlertid vil støtte for EMET stoppe 31. juli 2018, ettersom Microsoft ønsker å skape bedrifter mot Windows 10 og Windows Defender's Exploit Protection i stedet.

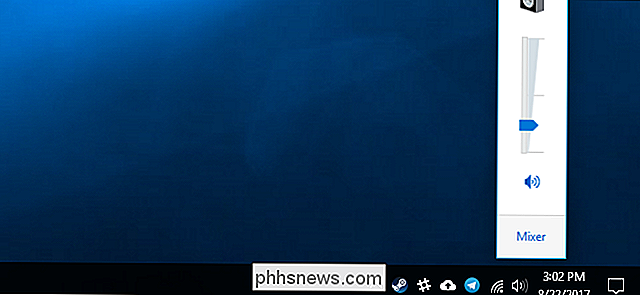

Slik får du den gamle volumkontrollen på Windows 10

Windows 10 gir ingen måte å gjenopprette Windows 7s Aero, Windows Media Center eller andre kjære funksjoner. Men av en eller annen grunn er det en skjult registerinnstilling som vil aktivere Windows 7s gamle volumkontrollgrensesnitt på Windows 10. Den nye volumkontrollen har en kul ny funksjon for enkelt å bytte lydavspillingsenheter, og du vil gi det opp.

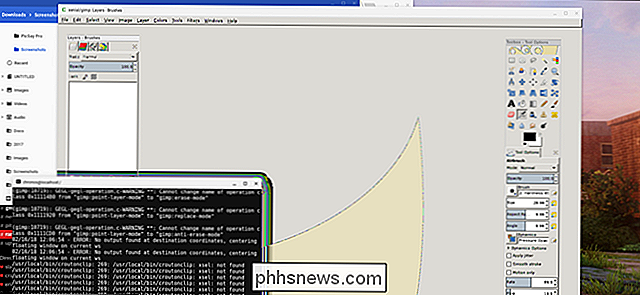

Slik kjører du Linux-apper på en Chromebook uten å åpne et full Linux-vindu.

Hvis du ønsker å få litt mer allsidighet ut av Chromebook, installerer du Crouton for å få et fullt Linux-skrivebord er en fin måte å gjøre det på. Men du trenger ikke å få tilgang til hele skrivebordet hver gang du vil kjøre en Linux-app. Du kan også gjøre det fra Chrome OS. Hva du trenger Før vi kommer i gang, er det her noen ting du trenger først: Du trenger en Crouton-installasjon for å få dette til å skje, så sjekk ut den guiden først hvis du ikke allerede.