Download.com og andre Bundle Superfish-Style HTTPS Breaking Adware

Det er en skummelt tid å være en Windows-bruker. Lenovo var bundling HTTPS-hijacking Superfish-adware, Comodo-skip med et enda verre sikkerhetshull som heter PrivDog, og dusinvis av andre programmer som LavaSoft gjør det samme. Det er veldig ille, men hvis du vil at dine krypterte web-økter skal kapres, gå bare til CNET-nedlastinger eller et hvilket som helst freeware-nettsted, fordi de alle sammen binder HTTPS-bryteradware nå.

RELATED: Her skjer hva som skjer når du installerer Topp 10 Download.com Apps

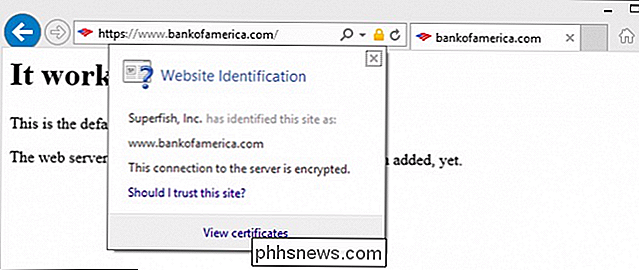

Superfish-fiaskoen startet da forskerne la merke til at Superfish, samlet på Lenovo-datamaskiner, installerte et falskt rotcertifikat i Windows som i det hele tatt hijacker all HTTPS-surfing slik at sertifikatene alltid ser gyldige ut, selv om de er og de gjorde det på en så usikker måte at et hvilket som helst skript kiddie hacker kunne utføre det samme.

Og så installerer de en proxy i nettleseren din og tvinger all browseren din gjennom det, slik at de kan sette inn annonser. Det er riktig, selv når du kobler deg til din bank eller helseforsikringsside, eller hvor som helst som skal være sikkert. Og du ville aldri vite, fordi de brøt Windows-kryptering for å vise deg annonser.

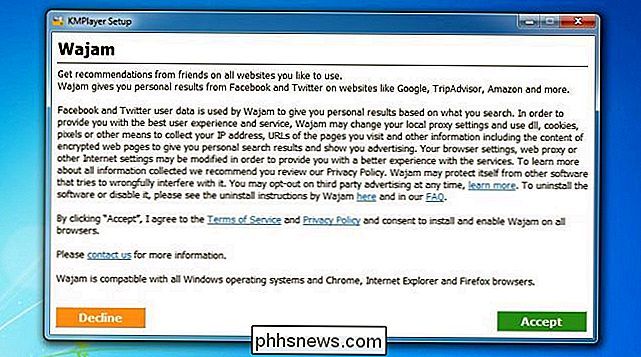

Men det triste faktum er at de ikke er de eneste som gjør dette - Adware som Wajam, Geniusbox, Content Explorer og andre gjør alt nøyaktig samme sak , installerer egne sertifikater og tvinger all surfing (inkludert HTTPS krypterte surfing økter) for å gå gjennom proxy-serveren. Og du kan bli smittet av denne tullet ved å installere to av de 10 beste appene på CNET-nedlastinger.

Bunnlinjen er at du ikke lenger kan stole på det grønne låsikonet i nettleserens adresselinje. Og det er en skummelt, skummelt ting.

Hvordan HTTPS-Hijacking Adware fungerer, og hvorfor det er så ille? 9mm> Jeg må få deg til å fortsette og lukke den kategorien. Mmkay?

Som vi tidligere har vist, kan du allerede være smittet med denne typen adware, hvis du gjør den enorme gigantiske feilen med å stole på CNET-nedlastinger.

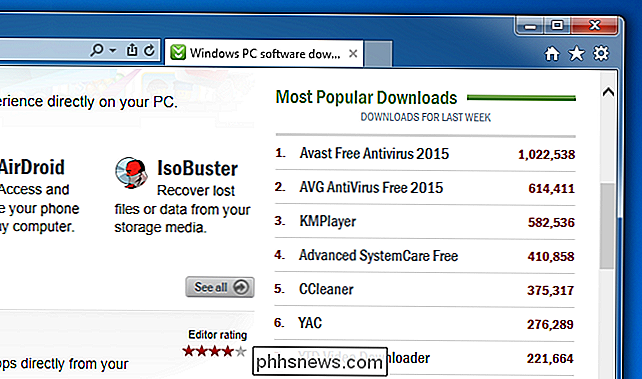

To av de ti beste nedlastingene på CNET (KMPlayer og YTD ) bunter to forskjellige typer HTTPS-hijacking-adware , og i vår forskning fant vi ut at de fleste andre freeware-nettsteder gjør det samme. Merk:

Installatørene er så vanskelige og innviklet at vi aren Jeg er sikker på hvem som teknisk gjør "bundling", men CNET reklamerer disse appene på deres hjemmeside, så det er egentlig et spørsmål om semantikk. Hvis du anbefaler at folk laster ned noe som er dårlig, er du like feil. Vi har også funnet ut at mange av disse adware-selskapene i hemmelighet er de samme som bruker forskjellige firmanavn. På grunnlag av nedlastingsnumrene fra topp 10-listen over CNET-nedlastinger alene, er en million mennesker smittet hver måned med adware som er kapsler deres krypterte web-økter til banken deres eller e-post eller noe som burde være trygt.

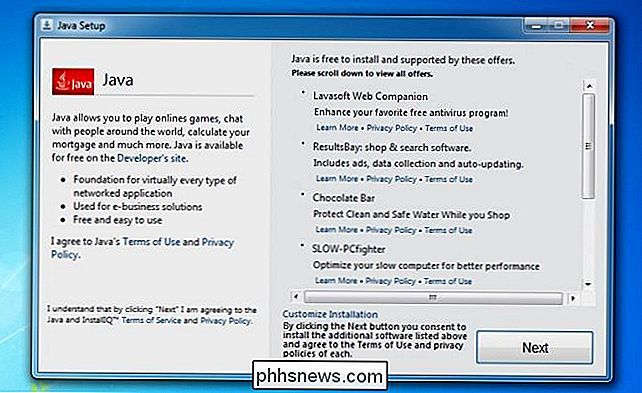

Hvis du gjorde feilen med å installere KMPlayer, og du klarer å ignorere alle de andre crapwareene, blir du presentert med dette vinduet . Og hvis du ved et uhell klikker Accept (eller trykker på feil tast), blir systemet ditt pwned.

Last ned nettsteder skal skamme seg for seg selv.

Hvis du endte med å laste ned noe fra en enda mer skikkelig kilde, som nedlastingsannonsene I din favoritt søkemotor ser du en hel liste med ting som ikke er bra. Og nå vet vi at mange av dem kommer til å bryte HTTPS sertifiseringsvalidering helt, slik at du blir helt sårbar.

Lavasoft Web Companion bryter også HTTPS-kryptering, men denne pakken er også installert adware.

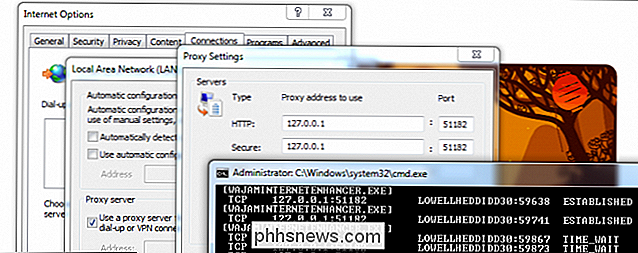

Når du blir smittet med noen En av disse tingene, det første som skjer, er at det setter systemets proxy til å kjøre gjennom en lokal proxy som den installerer på datamaskinen. Vær særlig oppmerksom på "Sikkert" elementet nedenfor. I dette tilfellet var det fra Wajam Internet "Enhancer", men det kan være Superfish eller Geniusbox eller noen av de andre som vi har funnet, de jobber på samme måte.

Det er ironisk at Lenovo brukte ordet "forbedre" for å beskrive Superfish.

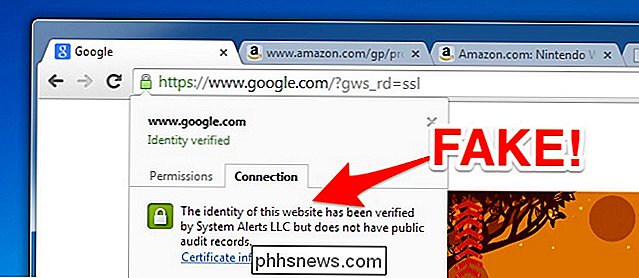

Når du går til et nettsted som skal være sikkert, ser du det grønne låsikonet, og alt ser perfekt ut. Du kan til og med klikke på låsen for å se detaljene, og det vil se ut som alt er bra. Du bruker en sikker tilkobling, og selv Google Chrome vil rapportere at du er koblet til Google med en sikker tilkobling.

Men du er ikke! Systemvarsler LLC er ikke et ekte rotcertifikat, og du er faktisk går gjennom en man-i-middel-proxy som setter inn annonser på sider (og hvem vet hva annet). Du bør bare sende dem alle passordene dine, det ville være lettere.

Systemvarsel: Systemet ditt er blitt kompromittert.

Når adware er installert og proxying all trafikken din, begynner du å se virkelig motbydelige annonser over alt. Disse annonsene vises på sikre nettsteder, som Google, erstatter de faktiske Google-annonsene, eller de vises som popup-filer overalt, og overtar hvert nettsted.

Jeg vil gjerne ha Google uten skadelig programvare, takk.

Mesteparten av denne adware viser "annonse" -koblinger til direkte malware. Så selv om adware selv kan være en juridisk gener, aktiverer de noen virkelig, veldig dårlige ting.

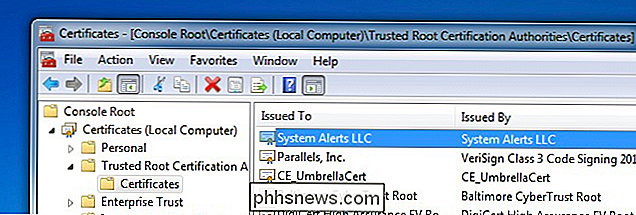

De oppnår dette ved å installere sine falske rotcertifikater i Windows-sertifikatbutikken og deretter proxying de sikre tilkoblingene mens de signerer dem med sitt falske sertifikat .

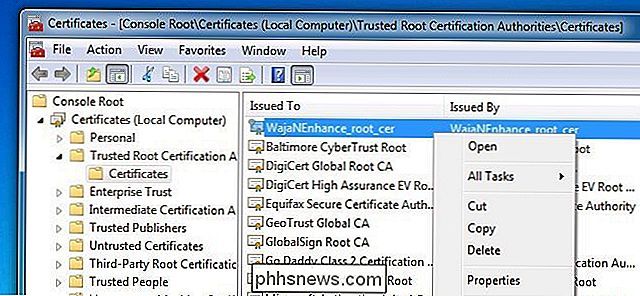

Hvis du ser på Windows-sertifikatpanelet, kan du se alle slags helt gyldige sertifikater ... men hvis din PC har noen type adware installert, kommer du til å se falske ting som System Alerts, LLC eller Superfish , Wajam, eller dusinvis av andre feil.

Er det fra Paraplykorporasjon?

Selv om du har blitt smittet og fjernet skadedyret, kan sertifikatene fortsatt være der, noe som gjør deg utsatt for andre hackere som kan ha hentet private nøkler. Mange av adware-installatørene fjerner ikke sertifikatene når du avinstallerer dem.

De er alle menneske-i-midten-angrep, og slik fungerer de

Dette er fra et ekte levende angrep av den fantastiske sikkerheten forsker Rob Graham

Hvis PCen din har falske rotsertifikater installert i sertifikatbutikken, er du nå sårbar overfor Man-in-the-Middle angrep. Hva dette betyr er at hvis du kobler til et offentlig hotspot, eller noen får tilgang til nettverket ditt, eller klarer å hacke noe oppstrøms fra deg, kan de erstatte legitime nettsteder med falske nettsteder. Dette kan høres langt, men hackere har vært i stand til å bruke DNS-hijacker på noen av de største nettstedene på nettet for å kapre brukere til et falskt nettsted.

Når du er kapret, kan de lese alle ting du sender inn til et privat nettsted - passord, privat informasjon, helseinformasjon, e-post, personnummer, bankinformasjon etc. Og du vet aldri fordi nettleseren din vil fortelle deg at tilkoblingen din er sikker.

Dette fungerer fordi offentlig nøkkel kryptering krever både en offentlig nøkkel og en privat nøkkel. Offentlige nøkler er installert i sertifikatbutikken, og den private nøkkelen skal bare være kjent av nettstedet du besøker. Men når angripere kan kapre rotsertifikatet og holde både offentlige og private nøkler, kan de gjøre alt de vil.

I tilfelle av Superfish brukte de samme private nøkkel på hver datamaskin som har Superfish installert, og innenfor en Få timer kunne sikkerhetsforskere trekke ut private nøkler og opprette nettsteder for å teste om du er sårbar, og bevise at du kunne bli kapret. For Wajam og Geniusbox er nøklene forskjellige, men Content Explorer og en annen adware bruker også de samme nøklene overalt, noe som betyr at dette problemet ikke er unikt for Superfish.

Det blir verre: Det meste av denne crap deaktiverer HTTPS-validering helt

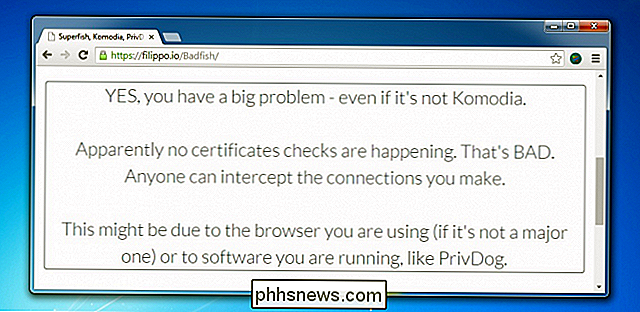

I går oppdaget sikkerhetsforskere et enda større problem: Alle disse HTTPS-proxyene deaktiverer all validering mens det ser ut som alt er bra.

Det betyr at du kan gå til et HTTPS-nettsted som har et helt ugyldig sertifikat , og denne adware vil fortelle deg at nettstedet er bra. Vi testet adware som vi nevnte tidligere, og de deaktiverer helt HTTPS-validering helt, så det spiller ingen rolle om private nøkler er unike eller ikke. Støtende dårlig!

Alle denne adware bryter helt sertifikatkontroll.

Alle som har installert adware, er sårbare for alle slags angrep, og i mange tilfeller fortsetter å være sårbare selv når adware er fjernet.

Du kan sjekke om du er sårbar overfor Superfish, Komodia eller ugyldig sertifikatkontroll ved hjelp av teststedet opprettet av sikkerhetsforskere, men som vi allerede har demonstrert, er det mye mer adware der ute som gjør det samme, og fra vår forskning vil ting fortsette å få verre.

Beskytt deg selv: Kontroller sertifikatpanelet og slett dårlige poster

Hvis du er bekymret, bør du sjekke sertifikatbutikken din for å forsikre deg om at du ikke har noen sketchy sertifikater installert som senere kan aktiveres av noen proxy-server. Dette kan være litt komplisert, fordi det er mange ting der inne, og det meste skal være der. Vi har heller ikke en god liste over hva som bør og skal ikke være der.

Bruk WIN + R for å trekke opp Run-dialogboksen, og skriv deretter "mmc" for å trekke opp et Microsoft Management Console-vindu. Bruk deretter File -> Add / Remove Snap-ins og velg Sertifikater fra listen til venstre, og legg den til høyre. Sørg for å velge Computer-konto i den neste dialogboksen, og klikk deretter på resten.

Du vil gå til Trusted Root Certification Authorities og se etter veldig sketchy oppføringer som noen av disse (eller noe som ligner på disse)

Sendori

- Purelead

- Rocket Tab

- Super Fish

- Lookthisup

- Pando

- Wajam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler er et legitimt utviklerverktøy, men malware har kapret sitt cert )

- System Alerts, LLC

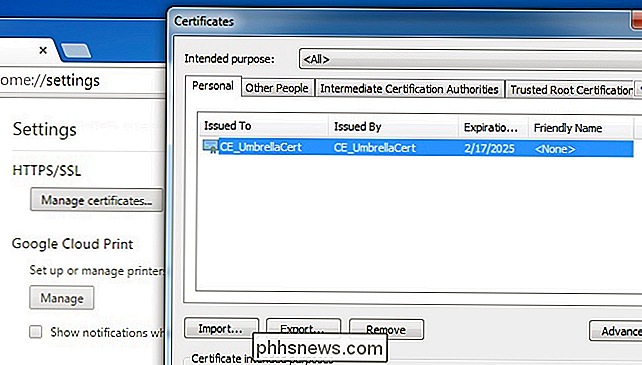

- CE_UmbrellaCert

- Høyreklikk og Slett noen av de oppføringene du finner. Hvis du så noe feil når du testet Google i nettleseren din, må du også slette den. Bare vær forsiktig, fordi hvis du sletter de feilte tingene her, kommer du til å bryte Windows.

Vi håper at Microsoft løser noe for å sjekke rotsertifikatene dine og sørg for at bare gode er der. Teoretisk kan du bruke denne listen fra Microsoft av sertifikatene som kreves av Windows, og deretter oppdatere til de nyeste rotsertifikatene, men det er helt untested på dette punktet, og vi anbefaler det ikke til noen tester dette ut.

Neste , du må åpne nettleseren din og finne sertifikatene som trolig er cachet der. For Google Chrome, gå til Innstillinger, Avanserte innstillinger og deretter Behandle sertifikater. Under Personlig kan du enkelt klikke på Fjern-knappen på eventuelle dårlige sertifikater ...

Men når du går til Trusted Root Certification Authorities, må du klikke på Avansert og deretter fjerne merket for alt du ser for å slutte å gi tillatelser til det sertifikat ...

Men det er galskap.

RELATERT:

Ikke prøv å rense din infiserte datamaskin! Bare Nuke den og installer Windows på nytt Gå til bunnen av vinduet Avanserte innstillinger og klikk på Tilbakestill innstillinger for å fullstendig nullstille Chrome til standardinnstillinger. Gjør det samme for hvilken annen nettleser du bruker, eller helt avinstallere, tørk alle innstillinger, og installer den på nytt.

Hvis datamaskinen din har blitt påvirket, er du sannsynligvis bedre i å gjøre en helt ren installasjon av Windows. Bare vær sikker på å sikkerhetskopiere dokumenter og bilder og alt det.

Så hvordan beskytter du deg selv?

Det er nesten umulig å beskytte deg selv, men her er noen retningslinjer for felles sans for å hjelpe deg:

Kontroller Superfish / Komodia / Sertifisering validering test nettstedet.

- Aktiver Klikk-for-Play for plugins i nettleseren din, som vil beskytte deg mot alle disse null dag Flash og andre plugin sikkerhetshull det er.

- Vær veldig forsiktig med hva du laster ned og prøv å bruke Ninite når du absolutt må.

- Vær oppmerksom på hva du klikker når du klikker.

- Vurder å bruke Microsofts forbedrede Mitigation Experience Toolkit (EMET) eller Malwarebytes Anti- Utnytt for å beskytte nettleseren din og andre kritiske applikasjoner fra sikkerhetshull og nulldagsangrep.

- Pass på at all programvare, plugin og antivirus forblir oppdatert, og det inkluderer også Windows Updates.

- Men det er en forferdelig masse arbeid for å bare surfe på nettet uten å bli kapret. Det er som å håndtere TSA.

Windows-økosystemet er en cavalcade av crapware. Og nå er den grunnleggende sikkerheten til Internett ødelagt for Windows-brukere. Microsoft må fikse dette.

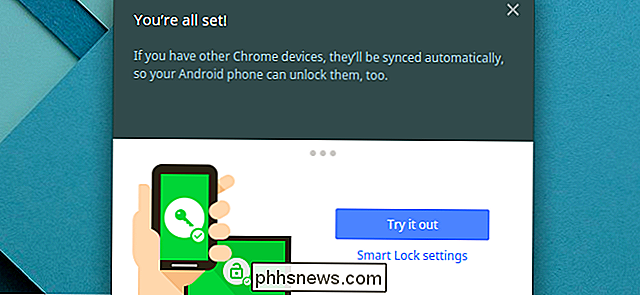

Bruk Smart Lock til å låse opp Chromebooken din automatisk med din Android-telefon

Funksjonen "Smart Lock" på Chrome OS lar deg koble Chromebooken din med Android-telefonen din, automatisk låse opp den når telefonen er i nærheten og ulåst. Android 5.0 har også sine egne "Smart Lock" -funksjoner, som lar deg automatisk låse opp Android-telefonen din på et bestemt sted eller når en bestemt Bluetooth-enhet er i nærheten.

Hvordan kan et batteri være død, selv om det ble fullstendig ladet dagen før?

Når du har en ganske ny laptop, er det siste problemet du vil ha med batteriet det siste du vil oppleve. Men hva gjør du hvis det skjer? Dagens SuperUser Q & A-post gir deg noen råd til en frustrert leser. Dagens Spørsmål og svar-sesjon kommer til oss med høflighet av SuperUser-en underavdeling av Stack Exchange, en fellesskapsdrevet gruppe av Q & A-nettsteder.