Hva er kryptering, og hvordan fungerer det? Kryptering har en lang historie som går tilbake til da de gamle grekerne og romerne sendte hemmelige meldinger ved å erstatte bokstaver som bare kan deklareres med en hemmelig nøkkel. Bli med oss for en rask historieleksjon og lær mer om hvordan kryptering fungerer.

Bildet av

xkcd

, åpenbart. Krypteringens første dager De gamle grekerne brukte et verktøy kalt en Scytale for å kryptere deres meldinger raskere ved hjelp av en transposisjonskryptering. De ville bare pakke pergamentstrippen rundt sylinderen, skrive ut meldingen, og da det ikke ville være fornuftig, ville det ikke være fornuftig.

Denne krypteringsmetoden kan ganske enkelt bli ødelagt, selvfølgelig, men det er et av de første eksemplene på kryptering som faktisk blir brukt i den virkelige verden. Julius Caesar brukte en noe lignende metode i sin tid ved å skifte hvert bokstav i alfabetet til høyre eller igjen av en rekke stillinger-en krypteringsteknikq ue kjent som keiserens kryptering. For eksempel, ved å bruke eksempelkrypteringen nedenfor, ville du skrive "GEEK" som "JHHN".

Vanlig: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cipher: DEFGHIJKLMNOPQRSTUVWXYZABC

Siden kun mottakeren av meldingen visste at det var kipher, ville det være vanskelig for den neste personen å dekode beskjeden, som ville virke som gibberish, men personen som hadde krypteringen, kunne enkelt dekode og lese den.

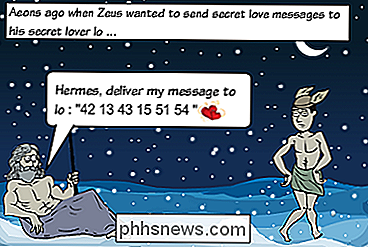

Andre enkle krypteringsfelt som Polybius-firkanten benyttet en polyalfabetisk kryptering som opplistet hvert brev med De tilsvarende tallposisjonene over toppen og siden for å fortelle hvor posisjonen til brevet var.

Ved å bruke et bord som det som er over, ville du skrive bokstaven "G" som "23" eller "GEEK" som "23 31 31 43 ".Enigma Machine

Under andre verdenskrig brukte tyskerne Enigma-maskinen til å passere krypterte overføringer frem og tilbake, som tok år før polskene klarte å sprekke budskapene og gi løsningen til Allierte styrker, som var instrum ental til deres seier.

Historien om moderne kryptering

Vi møter det: moderne krypteringsteknikker kan være et ekstremt kjedelig emne, så i stedet for bare å forklare dem med ord, har vi satt sammen en tegneserie som snakker om Historien om kryptering, inspirert av Jeff Mosers stavfigurveiledning til AES.

Merk: Vi kan tydeligvis ikke formidle alt om krypteringens historie i en tegneserie.

Tilbake i disse dager har folk ikke en god krypteringsmetode til sikre deres elektroniske kommunikasjon.

Lucifer ble navnet gitt til flere av de tidligste sivile blokkene, utviklet av Horst Feistel og hans kollegaer hos IBM. Datakrypteringstandarden (DES) er en blokk-kryptering (en form for delt hemmelig kryptering) som ble valgt av National Bureau of Standards som en offisiell Federal Information Processing Standard (FIPS) for USA i 1976, og som siden har hatt stor bruk internasjonalt.

Bekymringer om sikkerhet og relativt langsom drift av DES i programvare motiverte forskere for å foreslå en rekke alternative blokkeringsdesigner, som begynte å vises i slutten av 1980-tallet og tidlig på 1990-tallet. Eksempler er RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 og FEAL

The Rijndael krypteringsalgoritme ble vedtatt av den amerikanske regjeringen som standard symmetrisk nøkkel kryptering, eller Advanced Encryption Standard (AES). AES ble annonsert ved National Institute of Standards and Technology (NIST) som US FIPS PUB 197 (FIPS 197) 26. november 2001 etter en 5-årig standardiseringsprosess der femten konkurrerende design ble presentert og evaluert før Rijndael ble valgt som mest egnet krypteringsalgoritme.

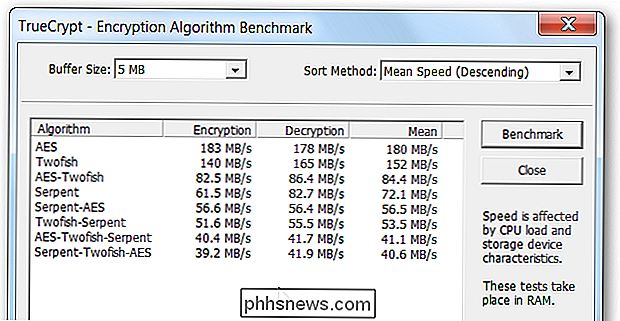

Krypteringsalgoritme ytelse

Mange krypteringsalgoritmer eksisterer, og de er alle egnet til forskjellige formål. De to hovedkarakteristikkene som identifiserer og skiller en krypteringsalgoritme fra en annen, er evnen til å sikre de beskyttede dataene mot angrep og dens hastighet og effektivitet ved å gjøre det.

Som et godt eksempel på hastighetsforskjellen mellom ulike typer kryptering, kan du bruke referanseprogrammet som er innebygd i TrueCrypts volumopprettingsveiviser. Som du kan se, er AES den klart raskeste typen sterk kryptering.

Det er både langsommere og raskere krypteringsmetoder, og de er alle egnet for forskjellige formål. Hvis du bare prøver å dekryptere et lite stykke data hver så ofte, har du råd til å bruke den sterkest mulige kryptering, eller til og med kryptere den to ganger med forskjellige typer kryptering. Hvis du trenger fart, vil du sannsynligvis ønske å gå med AES.

For mer om benchmarking av ulike typer kryptering, sjekk ut en rapport fra Washington University of St. Louis, hvor de gjorde massevis av testing på forskjellige rutiner,

Typer av moderne kryptering

Alle de fancy krypteringsalgoritmen som vi har snakket om tidligere, brukes mest for to forskjellige typer kryptering:

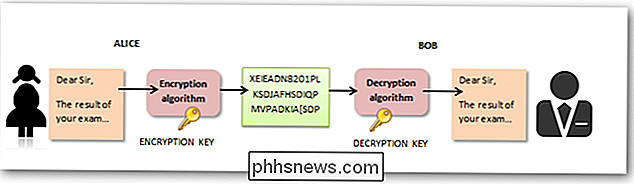

Symmetriske nøkkelalgoritmer

Bruk relaterte eller identiske krypteringsnøkler for både kryptering og dekryptering.

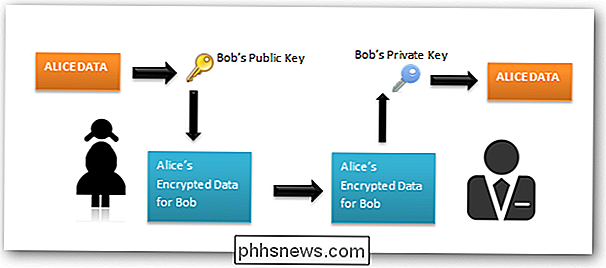

Asymmetrisk nøkkelalgoritmer

- Bruk forskjellige taster for kryptering og dekryptering. Dette kalles vanligvis Public Key-kryptering. Symmetrisk nøkkelkryptering

- For å forklare dette konseptet, bruker vi posttjenestemetafen beskrevet i Wikipedia for å forstå hvordan symmetriske nøkkelalgoritmer virker. Alice setter sin hemmelige melding i en boks og låses boksen ved hjelp av en hengelås som hun har en nøkkel . Hun sender deretter boksen til Bob gjennom vanlig post. Når Bob mottar boksen, bruker han en identisk kopi av Alice-nøkkelen (som han på en eller annen måte har oppnådd tidligere, kanskje ved ansikt til ansikt) for å åpne boksen og lese meldingen. Bob kan da bruke den samme hengelåsen til å sende sitt hemmelige svar.

Symmetriske nøkkelalgoritmer kan deles inn i stream-cifre og blokkere cifre-stream-cifre krypterer biter av meldingen en om gangen, og blokkere cifre tar et antall biter, ofte i blokker med 64 biter av gangen, og krypter dem som en enkelt enhet. Det er mange forskjellige algoritmer du kan velge mellom. De mer populære og respekterte symmetriske algoritmene inkluderer Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES og IDEA.

Asymmetrisk kryptering

I Et asymmetrisk nøkkel system, Bob og Alice har separate hengelås, i stedet for den enkelte hengelås med flere nøkler fra det symmetriske eksempelet. Merk: Dette er selvfølgelig et sterkt oversimplisert eksempel på hvordan det virkelig fungerer, noe som er mye mer komplisert, men du får den generelle ideen.

Først spør Alice Bob å sende sin åpne hengelås til henne gjennom vanlig post, og holde nøkkelen til seg selv. Når Alice mottar det, bruker hun det til å låse en boks som inneholder meldingen hennes, og sender den låste boksen til Bob. Bob kan da låse opp boksen med nøkkelen og lese meldingen fra Alice. For å svare må Bob likevel få Alices åpne hengelås for å låse boksen før han sender den tilbake til henne.

Den kritiske fordelen i et asymmetrisk nøkkelsystem er at Bob og Alice aldri trenger å sende en kopi av nøklene til hverandre. Dette forhindrer en tredjepart (kanskje i eksemplet, en korrupt postarbeider) fra å kopiere en nøkkel mens den er i transitt, slik at tredjepart kan spionere på alle fremtidige meldinger sendt mellom Alice og Bob. I tillegg, hvis Bob var uforsiktig og tillot noen andre å kopiere

hans -tasten, ville Alice's meldinger til Bob bli kompromittert, men Alices meldinger til andre ville forbli hemmelige, siden de andre ville gi forskjellige hengelås for Alice å bruke.

Asymmetrisk kryptering bruker forskjellige nøkler for kryptering og dekryptering. Meldingen mottaker oppretter en privat nøkkel og en offentlig nøkkel. Den offentlige nøkkelen er fordelt mellom meldingsforsendene, og de bruker den offentlige nøkkelen til å kryptere meldingen. Mottakeren bruker sin private nøkkel til krypterte meldinger som er kryptert ved hjelp av mottakerens offentlige nøkkel.

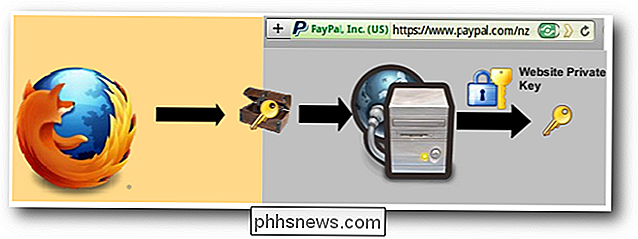

Det er en stor fordel å gjøre kryptering på denne måten, sammenlignet med symmetrisk kryptering. Vi trenger aldri å sende noe hemmelig (som vår krypteringsnøkkel eller passord) over en usikker kanal. Din offentlige nøkkel går ut til verden-det er ikke hemmelig, og det trenger ikke å være. Din private nøkkel kan være tettsittende og koselig på din PC, hvor du genererte den - den må aldri sendes via e-post, eller leses av angripere. Hvordan kryptering sikrer kommunikasjon på nettet SSL-protokollen (Secure Sockets Layer) har i mange år sikret webtransaksjoner ved hjelp av kryptering mellom nettleseren din og en webserver, som beskytter deg mot alle som kan snuse på nettverket i midten.

SSL selv er konseptuelt ganske enkelt. Den starter når nettleseren ber om en sikker side (vanligvis //)

Webserveren sender sin offentlige nøkkel med sitt sertifikat.

Nettleseren kontrollerer at sertifikatet ble utstedt av et pålitelig parti (vanligvis en klarert rot CA), at sertifikatet fortsatt er gyldig og at sertifikatet er relatert til nettstedet som ble kontaktet.

Nettleseren bruker deretter den offentlige nøkkelen til å kryptere en tilfeldig symmetrisk krypteringsnøkkel og sender den til serveren med den krypterte nettadressen som kreves som og andre krypterte http-data.

Webserveren dekrypterer den symmetriske krypteringsnøkkelen ved hjelp av den private nøkkelen og bruker nettleserens symmetriske nøkkel til å dekryptere nettadressen og http-data.

Webserveren sender tilbake det forespurte html-dokumentet og http data kryptert med nettleserens symmetriske nøkkel. Nettleseren dekrypterer http-data og HTML-dokument ved hjelp av den symmetriske nøkkelen og viser informasjonen.

Og nå kan du sikkert kjøpe det eBay-elementet du virkelig ikke trenger.

Lærte du noe?

Hvis du gjort det så langt, vi er på slutten av vår lange reise til å forstå kryptering og en liten bit av hvordan det fungerer - fra de tidlige dagene med kryptering med grekerne og romerne, oppgangen av Lucifer, og til slutt hvordan SSL bruker asymmetrisk og symmetrisk kryptering for å hjelpe deg med å kjøpe den fluffy rosa kaninen på eBay.

Vi er store krypteringsfanere her på How-To Geek, og vi har dekket mange forskjellige måter å gjøre ting på som:

Komme i gang med TrueCrypt (for å sikre dine data)

Legg til automatisk nettstedkryptering til Firefox

BitLocker å gå krypterer bærbare flashdrivere i Windows 7

Slik sikrer du Linux-PCen din ved å kryptere harddisken din

- Legg til Krypter / dekrypter alternativer til Windows 7 / Vista Høyreklikk-meny

- Komme i gang med TrueCrypt-stasjonskryptering koden på Mac OS X

- Selvfølgelig er kryptering altfor komplisert et emne for å forklare alt. Gjorde vi savner noe viktig? Ta gjerne litt kunnskap om dine medlesere i kommentarene.

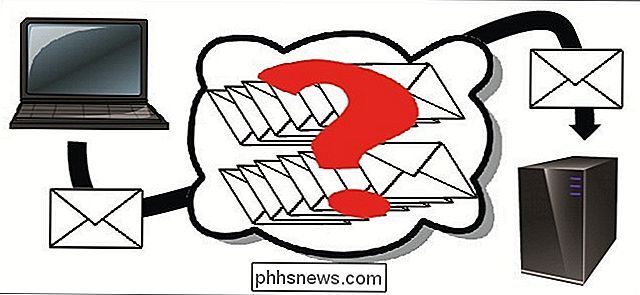

Du sender og mottar den hver dag, det er øyeblikkelig, og det koster ingenting. Det er e-post, et av de viktigste verktøyene i dag. La oss se på hvordan det fungerer, under-hette og på vanlig språk. Hva er e-post? Elektronisk post (forkortet som e-post, e-post, e-post, etc.) er en veldig gammel form for datamaskinbasert kommunikasjon.

Slik oppretter du et iTunes-bibliotek på en ekstern harddisk eller NAS

Visste du at det var mulig å flytte iTunes-biblioteket til en ekstern harddisk? Hvis du har lite plass og du har mye media som ikke kan lagres ved hjelp av iCloud, er det et flott alternativ å flytte alt til en ekstern USB-stasjon.Jeg bruker aldri personlig iTunes lenger, men jeg vet mange mennesker som holder all sin musikk og film lagret på datamaskinen. J